La herramienta Control Expuesto es un Facebook sin filtros que permite a los usuarios controlar su algoritmo y recopilar evidencias de intentos de manipulación o influencia ilícita por parte de grupos políticos, potencias extranjeras y otros

Repaso a la actualidad del cibercrimen y consejos para no sucumbir a las artimañas engaño y suplantación de los cibercriminales

La empresa que gestiona el sistema habla de un “ataque informático profesional y organizado”

Soledad Antelada, ingeniera en ciberseguridad en el Lawrence Berkeley National Lab (California), defiende la necesidad de permanecer alerta a las nuevas tendencias de los atacantes

La ‘Bandidos Revolutions Team’ robaba hasta cinco millones de dólares al mes, según la Fiscalía. Guardaba en varias casas 27 coches de lujo entre Ferrari, McLaren y Lamborghini

La compañía y grupos de investigación independientes hallan errores que exponen los datos de la mayoría de ordenadores de mesa, portátiles y servicios en la nube

La compañía obtiene 57 puntos y se sitúa por delante de las otras 11 compañías de telecomunicaciones analizadas

Cuando estás fuera de la protección de tu entorno de trabajo la ciberseguridad es uno de los factores a los que más atención debes prestar

Lo interesante de los virus, biológicos o digitales, no es que saquen copias de sí mismos. Es lo que puede diferenciar a cada copia

Una semana después de su conferencia anual, la compañía anuncia la creación de una central global de seguridad en Munich

Vivimos conectados, pero queremos estar conectados a otras personas y no necesariamente a máquinas que registran cada uno de nuestros movimientos

La principal sospechosa del ataque es la empresa de ciberseguridad israelí NSO Group

"No hay que preguntarse si nos van a atacar sino cuándo", advierte una experta en seguridad

El experto en ciberseguridad Alfonso Muñoz recomienda tapar la cámara del ‘smartphone’ y usar un bloqueador de micrófono

La sumisión nacional es la meta de líderes como Vladímir Putin

Si piensas en teletrabajar o eres freelance no puedes relajarte: hay que cuidar de la seguridad más allá de tener el antivirus actualizado y no conectarte a redes wifi abiertas

La adquisición de SecureLink se suma a la de SecureData el pasado enero, con lo que la operadora francesa espera ser uno de los "líderes europeos" en el sector

Un dispositivo fabricado por un vecino emitía señales que inhibían las enviadas por las llaves inalámbricas de vehículos y garajes

Un reciente informe de Reuters apunta a una subcontrata en India como responsable de estas acciones, que despiertan nuevas dudas sobre cómo afronta la red social la privacidad de sus usuarios

La información confidencial obtenida sobre los beneficiarios de programas de desarrollo debe ser convenientemente protegida

El 'phishing' es una de las amenazas a la ciberseguridad que más ha crecido en los últimos años, pasa desapercibida y busca conseguir tus contraseñas sin que te des cuenta

El investigador Evgeny Morozov sostiene que la primigenia pureza de las redes nunca existió, pues fueron promovidas por el Pentágono y Wall Street. Y esto solo se arregla con política

El primer jueves de mes de mayo se celebra el Día Mundial de la Contraseña, una fecha que busca concienciar sobre la necesidad de cuidar al máximo este mecanismo de seguridad en dispositivos electrónicos.

Más de 40 millones de personas mantienen contraseñas vulnerables en dispositivos y aplicaciones por pereza, desconocimiento y la creencia de que un ataque es inevitable

"Si no la han robado, no hay que cambiarla y si lo han hecho, no hay que esperar a que caduque para modificarla", explica el consultor principal de la compañía

La Fiscalía defiende la medida para evitar absoluciones por falta de acceso a las pruebas

Facebook ha comunicado a los desarrolladores que las aplicaciones de 'utilidad mínima' no se permitirán en su plataforma y limitará a las 'apps' de terceros el acceso a datos del usuario que no sirvan para mejorar su funcionamiento.

No todos los países se ven afectados de igual manera, ni todos afrontan esta problemática de forma idéntica. Veamos algunos ejemplos

La falta de mujeres en el ámbito digital afecta a las empresas

La escasez de agentes especializados en la gestión de ciberataques obliga al Gobierno a gastar 386.000 euros durante los próximos 12 meses

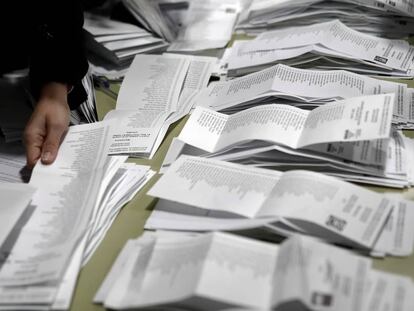

Estas elecciones serán las primeras en las que los partidos podrán tratar datos personales relativos a opiniones políticas y enviarnos propaganda por medios electrónicos. ¿Cuáles son los límites? ¿Qué datos se pueden recopilar? ¿Cuáles son los límites?

El titular de la cátedra Alexander W. Dreyfoos en el Media Lab del Instituto Tecnológico de Massachusetts (MIT) afirma que el impacto que promete el internet de las cosas en nuestras vidas lleva a plantearse hasta qué punto dependeremos en un futuro cercano de los dispositivos conectados

La compañía afirma que la brecha en la seguridad de su servicio estuvo abierta en los primeros tres meses de este año

La Administración rusa intenta crear una Red soberana que le permita controlar la información y desconectar el país del sistema global

Mientras no se restablezca la seguridad jurídica en torno a las redes sociales, los partidos podrán recopilar opiniones políticas y confeccionar perfiles ideológicos para sus campañas electorales

De 2012 a 2017, una empresa de seguridad gaditana se ocupó de proteger al huésped más incómodo del mundo en su encierro en la Embajada de Ecuador en Londres

Un equipo de trabajadores de Amazon se dedica a revisar y a transcribir personalmente los comandos de voz de los usuarios del asistente inteligente de la compañía, Alexa, con el objetivo de mejorar el funcionamiento de esta herramienta.

Un centro de la UE y la OTAN se enfrenta desde Finlandia a los ciberataques y la propaganda desestabilizadora en la Red

El RGPD representa una primera aproximación muy positiva, pero, como normativa europea, no es suficiente para afrontar un reto que transciende fronteras.

La sociedad de consumo promete un futuro hiperconectado y limpísimo, pero cada vez más vigilado, y en el que tenemos menor poder de decisión. Debemos ser críticos con los objetos que consumimos y pensar cuánto poder queremos darle a las grandes empresas