“No le dejes tu móvil a nadie aunque esté bloqueado”

El experto en ciberseguridad Alfonso Muñoz recomienda tapar la cámara del ‘smartphone’ y usar un bloqueador de micrófono

En la película Contact (1997), cuando Jodie Foster va a viajar al espacio, recibe una píldora con la que suicidarse si acaba en un lugar remoto. Ella no contempla esa posibilidad, pero un científico de la misión espacial le advierte de lo siguiente: “Puedo imaginar mil razones por las que debe llevarla con usted, pero las que importan son las que no puedo imaginar”. Alfonso Muñoz, responsable del laboratorio de seguridad de BBVA Next Technologies, recurre a esta película para hablar de privacidad: “Todo sobre la privacidad nos va a dar mil razones que imaginar, pero el problema son las que no podemos imaginar. Hay que tener un mínimo de precaución”.

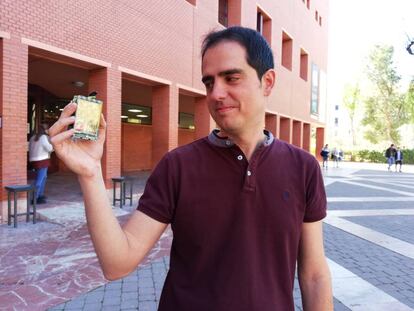

“Todos llevamos un móvil en el bolsillo, los usamos por las mañanas como despertador, nos lo llevamos al baño… No sé si soy el único al que le preocupa tener un móvil en la habitación con una cámara y un micrófono”, afirma. Muñoz, que ha sido uno de los ponentes de este año en la feria de informáticaT3chFest, tiene la cámara delantera de su móvil tapada con un post-it. Y va más allá. Cuando no habla por el móvil, conecta un pequeño aparato a la salida de los auriculares de su smartphone que bloquea el micrófono: “Esto evita que la mayoría de las aplicaciones que tienen activado a todas horas el micro dejen de funcionar”.

Para él, es importante tomar estas medidas “porque existen empresas, sobre todo de marketing, a las que les interesa recopilar datos de manera masiva”: “En algunos países como EE UU, hay compañías con acceso a millones de móviles que venden información sobre el posicionamiento de personas o lo que hacen”. En el siglo XXI, los datos se han convertido en una auténtica mina de oro. “¿Por qué un terminal que vale 200 euros se vende por 100? A lo mejor los otros 100 se los pagas con tus datos”, explica.

Un estudio de más de 1.700 dispositivos de 214 fabricantes publicado recientemente y dirigido por dos académicos españoles revela los sofisticados modos de rastreo del software preinstalado en este ecosistema. Las aplicaciones que vienen en el terminal de serie son el recurso perfecto de ese móvil para saber la actividad futura del usuario: dónde está, qué se descarga, qué mensajes manda o incluso qué archivos de música tiene. “Lo que un usuario debe tener en cuenta es que gran parte de los terminales móviles, especialmente los chinos y los más baratos, vienen configurados con aplicaciones preinstaladas que atentan contra nuestra privacidad”, apunta.

“Todo sobre la privacidad nos va a dar mil razones que imaginar, pero el problema son las que no podemos imaginar. Hay que tener un mínimo de precaución”

Además, critica la existencia de apps que tienen de forma continua el micrófono activado. Para un usuario normal, señala Muñoz, muchas veces es difícil saber lo que hacen las aplicaciones y los permisos que utilizan: “No te mienten pero enmascaran las cosas. Si alguien dice que no usa el micrófono y lo usa, no funciona porque de eso te protege el sistema operativo. El problema es que tú te instalas la app libremente y no sabes cuándo lo está usando”. Cualquier aplicación que pueda usar legítimamente el micrófono —por ejemplo, las apps de mensajería instantánea o Shazam— “podría usarlo sin control por nuestra parte”: “Una vez se acepta una aplicación con los permisos de cámara y micro, ya no tenemos control”

Aparte de tapar la cámara y bloquear el micrófono, otras medidas eficaces son “actualizar el sistema operativo, no instalar aplicaciones raras o controlar los permisos que utilizan”. Y tener siempre el smartphone vigilado. “No le dejéis vuestro móvil a nadie aunque esté bloqueado”, afirma. En muchos modelos, sobre todo en Android, “se han publicado diferentes estudios que demuestran cómo es posible desbloquear el terminal y robar información o infectarlo”: “Si un atacante coge tu teléfono y lo conecta con un cable a un terminal puede saltarse todas las medidas de seguridad y hacer diferentes ataques”.

Ataques por ultrasonidos

Existen multitud de ataques que escapan de los conocimientos de la mayoría de usuarios. El experto en ciberseguridad explica que “están de moda los ataques por ultrasonidos”. Los atacantes consiguen que el usuario instale una app y hacen que el teléfono funcione como una especie de radar que emite por el altavoz un sonido no audible por el humano. “Esas ondas chocan en cosas y rebotan, y ese rebote lo lee el micrófono. Eso sirve, por ejemplo, para robar contraseñas, ya que al introducirlas en el terminal, el usuario genera un rebote con sus dedos y es posible predecir la clave.

Otro “riesgo real” es que alguien infecte el dispositivo para que este comience a enviar información. Muñoz advierte de la posibilidad de que “te engañen y creas que el móvil esté apagado cuando realmente no lo está”. “Incluso cuando se podía quitar la batería, el terminal tenía alguna pequeña fuente de energía como una pequeña pila”, añade. Edward Snowden diseñó junto al informático Andrew "Bunnie" Huang un dispositivo para el iPhone que avisa al usuario cuando las señales de radio no autorizadas entran o salen del teléfono. También hay fundas para el móvil en el mercado que buscan que el móvil permanezca incomunicado del mundo y sea imposible de rastrear y hackear. Saber si un smartphone está infectado y enviando información “no es un tarea sencilla y requiere conocimientos técnicos en muchas ocasiones alejadas del usuario medio”: “Por ese motivo es necesario la prevención”.

Existen empresas como Confidentia o KryptAll que venden móviles cifrados cuyo precio suele superar los 1.000 euros. En la mayoría de los casos, modifican dispositivos ya existentes y añaden su capa de seguridad y cifrado. Muñoz ha fabricado junto a un compañero su propio teléfono y ha compartido en la web las instrucciones para que cualquiera pueda fabricar el dispositivo. Para ello, ha utilizado diferentes piezas como una antena, una pantalla táctil o una batería. El resultado final es un dispositivo con un diseño muy diferente al de un smartphone tradicional: la pantalla es notablemente más pequeña, es bastante más ancho y se ven a primera vista cables de colores conectados al terminal. “El coste total son unos 80 euros. Le pones un micrófono y es un móvil funcional con el que puedes llamar o tener apps”, explica el experto en ciberseguridad. Y aunque subraya que “no deja de ser una anécdota”, reconoce que de vez en cuando lo usa para ciertas comunicaciones privadas.

Cómo evitar que las apps te escuchen

Existen formas radicales de evitar que nadie utilice el micrófono del móvil para espiar a un usuario. Por ejemplo, Snowden afirma que extraerlo es la única solución realmente efectiva. Pero para Muñoz, este remedio no es útil: “¿Para qué quieres un móvil sin micrófono? Además, se ha demostrado que en los terminales existen componentes que se pueden comportar como un micro”. Por ejemplo, hay demos sobre cómo convertir el giroscopio del móvil en un micrófono.

El experto en ciberseguridad considera que la mejor opción es usar bloqueadores, que se pueden conseguir por Internet. Es decir, “pequeños cacharros que se conectan al jack del móvil y conmutan el micrófono normal a uno externo”. “Esto hace que las aplicaciones normales, que hacen uso del micro, ya no funcionen. No es un método 100% eficaz, pero puede darnos una seguridad adicional”, afirma. Además, incita a hacer un experimento casero con unos cascos. Consiste en cortar el cable —la parte donde está el micrófono— y enchufarlos al terminal: “Después, juega con cualquier aplicación que quieras como WhatsApp o Shazam y verás que no funciona ninguna”.

Tu suscripción se está usando en otro dispositivo

¿Quieres añadir otro usuario a tu suscripción?

Si continúas leyendo en este dispositivo, no se podrá leer en el otro.

FlechaTu suscripción se está usando en otro dispositivo y solo puedes acceder a EL PAÍS desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripción a la modalidad Premium, así podrás añadir otro usuario. Cada uno accederá con su propia cuenta de email, lo que os permitirá personalizar vuestra experiencia en EL PAÍS.

¿Tienes una suscripción de empresa? Accede aquí para contratar más cuentas.

En el caso de no saber quién está usando tu cuenta, te recomendamos cambiar tu contraseña aquí.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrará en tu dispositivo y en el de la otra persona que está usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aquí los términos y condiciones de la suscripción digital.