El seguro Reale Ciber Seguridad protege a empresas y autónomos de los riesgos cibernéticos con una póliza que incluye coberturas específicas contra agresiones informáticas y el robo de datos sensibles. Un producto adaptado a la nueva realidad de la economía

Varios grupos de hackers han lanzado decenas de ataques a instituciones y empresas españolas desde que Pedro Sánchez escenificó hace tres semanas su apoyo a Ucrania

Los agresores, denominados The Dark Storm Team, resurgen tras un periodo de inactividad generado por el cierre de su canal en Telegram

Pese a las dudas sobre su impacto medioambiental, las enormes necesidades energéticas que requieren y la vertebración del territorio, estos centros tecnológicos suponen una gran oportunidad para el tejido económico y social español, en la que están de acuerdo todos los actores políticos y empresariales

El negocio del fraude en Internet impulsa la proliferación de macrocentros de estafas que causan en las víctimas mucho más que daños económicos

La representante especial de la Organización para la Seguridad y la Cooperación en Europa (OSCE) para combatir el tráfico de personas explica cómo el perfil del estafado y del estafador se han transformado y los delitos se han trasladado a los domicilios o a internet tras la pandemia

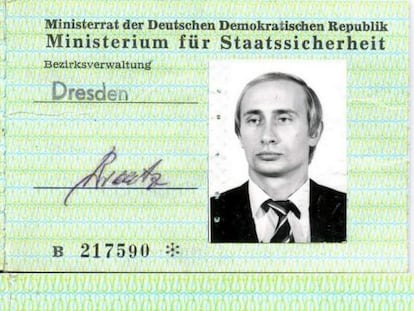

Un buen espía sabe manipular a las personas, y no hay nadie en el mundo más susceptible de ser manipulado que un narcisista

Un informe revela que los grupos de hackers vinculados al país asiático aumentaron un 150% su actividad en 2024, mientras que los de Corea del Norte acaba de apropiarse 1.500 millones de dólares con un solo golpe

Países emergentes se suman a un tablero donde infraestructuras críticas, educación y sanidad se señalan como objetivos al alza

La multinacional estadounidense quiere que se anule la sentencia que permite a la organización española obligar a las operadoras cortar el tráfico

EL PAÍS reconstruye lo sucedido estos días, el bloqueo inesperado de muchos servicios de internet, cuando operadoras como Movistar actuaron contra retransmisiones ilegales de partidos a petición de LaLiga

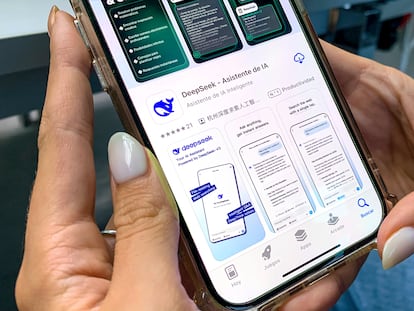

El nuevo director general de la multinacional, con experiencia militar en un cibercomando de élite, recomienda prudencia ante la irrupción de la herramienta china Deepseek

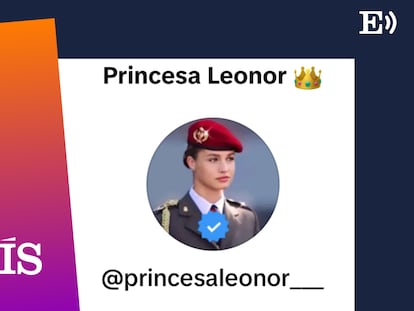

En el mundo digital existen cientos de engaños relacionados con la suplantación de identidad, muchos de ellos recurren a famosos como gancho, sea la princesa de Asturias o Brad Pitt

Las descargas masivas de la aplicación del país asiático amplían el potencial de controlar, desinformar y erosionar principios democráticos

El avance rápido de la tecnología choca con regulaciones sobrepasadas que comprometen la inversión

Varias compañías prohíben la utilización del programa de inteligencia artificial chino por cuestiones de seguridad y protección de datos

El sector publicitario aborda una revolución apoyada en las tecnologías que le permiten conectar mejor con los consumidores gracias a la hiperpersonalización de las campañas. Pero esta ventaja requiere un mayor compromiso con la transparencia y la privacidad de los usuarios, cada vez más atentos e intolerantes con las prácticas engañosas

Uno de cada 12 menores sufre alguna forma de agresión sexual a través de internet, según una investigación

El Registro Civil de Kiev colapsó el 19 de diciembre por uno de los pirateos informáticos más graves desde el inicio de la invasión, un tipo de acciones que aumentó en 2024 casi un 70%

La Comisión Europea presenta un plan de acción para mejorar la prevención y respuesta a los ciberataques en el sector sanitario, una de las infraestructuras críticas más vulnerables a estas agresiones

Decenas de miles de personas permanecen cautivas en países como Camboya o Myanmar trabajando las 24 horas del día para engañar a víctimas en busca de amor a través de aplicaciones de citas y redes sociales al otro lado del mundo

La decisión de Meta de reducir los controles de contenidos favorece los efectos más dañinos de las plataformas porque los usuarios carecen de herramientas para combatirlos

Los expertos en comunicación critican la sustitución de profesionales por la colaboración colectiva de los usuarios de Facebook e Instagram contra la desinformación

En España suceden en la red el 25% de todos los crímenes que se denuncian y más de ocho de cada diez estafas

La economista, que estudia el monopolio del conocimiento que acaparan las grandes tecnológicas, asesora al gobierno de Brasil en el desarrollo de una estrategia digital soberana

Los avances singulares se integran en desarrollos complejos que supondrán en los próximos años la redefinición del mundo digital que conocemos

La autoridad de protección de datos de Baviera determina que la empresa no almacenó los datos biométricos con los debidos estándares de seguridad

A pesar de las crisis geopolíticas globales, los avances tecnológicos van a contribuir mucho en la sustentación del crecimiento

Los primeros desarrollos vinculados a este concepto lastran su vocación: la unificación de tecnologías para transformar la red actual en una plataforma de servicios revolucionaria

Sirve para protegerse de casos de suplantación de identidad y, en ciudades como Madrid, para evitar multas de 2.000 euros si las cajas están fuera del contenedor

Los riesgos en internet no discriminan por edad, ni por nivel sociocultural, ni por ninguna otra causa. Nadie es invulnerable ante los ciberataques. Para minimizar la amenaza es necesario elevar la inversión en sistemas de protección, impulsar la divulgación en torno a este peligro y una mayor colaboración público-privada

La ingeniería social y la manipulación psicológica son las principales armas de los ciberdelincuentes para perpetrar, con éxito, sus delitos

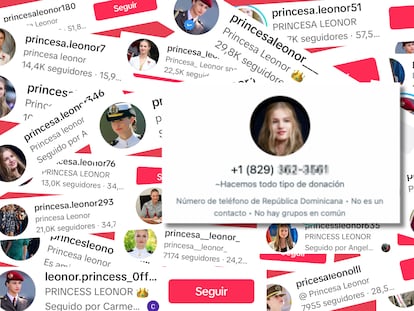

Los entresijos de la investigación con la que EL PAÍS descubrió que decenas de cuentas se hacían pasar por la princesa para engañar a personas vulnerables

Fundó y dirige Truora, una empresa tecnológica líder en Latinoamérica con más de 400 clientes como Rappi, Bancolombia, Mercado Libre, Banco Santander, L’Oreal y Corona. También es ángel inversionista de ‘startups’ y generador de contenidos de emprendimiento

Decenas de cuentas en TikTok se hacen pasar por la princesa para engañar a personas vulnerables. Durante las últimas semanas, EL PAÍS ha rastreado y seguido a estos estafadores, hablado con víctimas y otras personas que habían contactado con ellos para comprobar su ‘modus operandi’

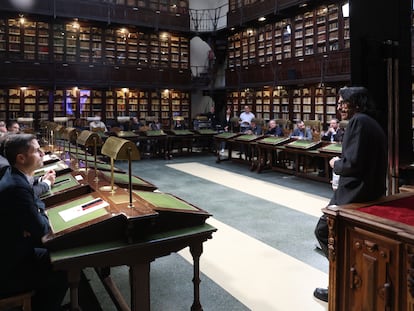

EL PAÍS organiza este miércoles un encuentro con reconocidos expertos en el ámbito de la ciberseguridad

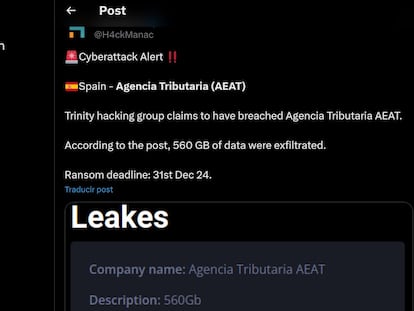

Los ‘hackers’ aseguran que han tenido acceso al organismo con el programa de secuestro Trinity y exigen 38 millones de dólares antes del 31 de diciembre

Indra, empresa clave en seguridad y defensa, cuenta desde junio con una filial dedicada a impulsar la autonomía estratégica

Las ciberamenazas siguen aumentando año a año, pero las empresas tienen dificultades a la hora de contratar perfiles especializados

Un nuevo estudio revela el uso de esta herramienta para limitar con “mensajes tóxicos” el diálogo democrático en nueve países, incluida España. Usuarios del medio del magnate abandonan y recurren a alternativas