Cibercrimen. Ciberguerra. Ciberespionaje. Nadie está a salvo en Internet

Vivimos ciberamenazados. Junto con el terrorismo yihadista, la amenaza online constituye el mayor riesgo para nuestra seguridad. Es el quebradero de cabeza de Gobiernos y grandes compañías. Los ciudadanos son los más vulnerables en esta batalla que se libra en Internet, convertida en la ciudad sin ley del siglo XXI.

OSCAR DE LA CUEVA llegó como siempre el primero a trabajar. A las siete de la mañana del viernes 21 de abril de 2017, aparcó el Mercedes gris a la puerta de su empresa, Plásticos de La Mancha, un negocio dedicado al material de riego en Las Pedroñeras, Cuenca. Lo primero que hizo fue encender los cuatro ordenadores. No notó nada extraño. Pero a las ocho de la mañana, cuando ya habían llegado el resto de empleados y los clientes se arremolinaban pidiendo tuberías y aspersores, los equipos empezaron a funcionar con lentitud. Decidió llamar al técnico: “Vente pacá. Tengo la tienda llena de gente y no puedo hacer un dichoso albarán”. Fue entonces cuando la pantalla se puso en negro y apareció el mensaje que a hoy día el empresario manchego todavía recuerda palabra por palabra: “Su ordenador ha sido secuestrado. No intente ponerse en contacto con nadie”. Había sido víctima de un ramsonware, un tipo de virus que secuestra la información del sistema y pide a su dueño un rescate para devolvérsela. Cuando se puso en contacto con la empresa que les hacía copias de seguridad diarias, le anunciaron que todo lo que había en la nube también había sido encriptado. La policía no pudo ayudarle (“los malos siempre van tres o cuatro meses por delante de nosotros”) y le recomendó que no cediese al chantaje. Nadie le aseguraba que fuese a recuperar sus archivos.

“Pero decidí pagar porque me dejaban en la ruina”, dice hoy De la Cueva, de 47 años, sentado tras la mesa de su modesto despacho. En las paredes, pósteres de Los Simpson, Madonna y un recuerdo de las casas colgantes de Cuenca. Sobre la mesa, una foto de sus dos hijos, montones de papeles y uno de los ordenadores atacados. El virus secuestró las fichas de 3.500 clientes y 5.500 productos, además de toda la facturación. El empresario no sabía cuánto costaban sus artículos ni quién le debía dinero. Y cada día la cifra del rescate subía. Tardó dos semanas en cambiar los mil euros que pagó en bitcoins (la criptomoneda preferida por los cibercriminales porque resulta difícil rastrearla). Fueron unos días de infierno que De la Cueva pasó sin comer ni dormir. Perdió cinco kilos. Diez minutos después de hacer el último ingreso le devolvieron sus archivos. Lo primero que hizo fue imprimirlo todo. De la Cueva podría rebautizar su empresa como Papeles de La Mancha, su oficina está cubierta de facturas y albaranes. Ahora solo tiene Internet en un ordenador para mirar el correo. “Recuperé mi negocio y mi vida y me salí del dichoso Internet. Es un peligro”.

La Red parece seguir siendo una ciudad sin ley a la que ya tiene acceso la mitad de la población mundial. La ciberseguridad se ha convertido en un quebradero de cabeza para Gobiernos y grandes empresas. Mientras, la mayoría de pymes y ciudadanos siguen pensando que este problema les toca de lejos. El Gobierno español considera que las ciberamenazas son junto con el terrorismo yihadista los dos mayores peligros que desafían la seguridad del país. Dentro de las ciberamenazas se encuentra el ciberespionaje y el cibercrimen, con casos como el que sufrió el empresario Óscar de la Cueva. Pero también el hacktivismo o el ciberterrorismo. El pasado mes de septiembre, Joaquín Castellón Moreno, director operativo del Departamento de Seguridad Nacional, advertía en el Congreso que cualquier incidente, ya sea un ciberataque o un mal uso de la tecnología, podía originar una crisis y afectar a la economía, los servicios esenciales, la salud, el agua, la energía o el transporte. Castellón explicó que cuando se elaboró la Estrategia de Seguridad Nacional de 2013 se comprobó que, tras años de lucha antiterrorista, España contaba con “excelentes capacidades” en ese terreno, pero que en materia de ciberseguridad, como en la mayoría de países de nuestro entorno, solo se habían construido los cimientos.

Hoy día el edificio tiene tres pilares fundamentales: el Instituto Nacional de Ciberseguridad (INCIBE), con sede en León, que enfoca su labor en ciudadanos, empresas e infraestructuras críticas; el Centro Criptológico Nacional (CCN), dentro del Centro Nacional de Inteligencia, focalizado en la Administración pública, y el Mando Conjunto de Ciberdefensa. Además, la Policía Nacional y la Guardia Civil cuentan con unidades centradas en el cibercrimen. Todos estos organismos coinciden en que los incidentes crecen día a día y aun así es imposible saber qué porcentaje de todo lo que realmente sucede está recogido en las estadísticas oficiales. Existe una cifra negra de hechos que no se denuncian o no se detectan. El INCIBE pasó de 18.000 casos en 2014 a más de 120.000 en 2017. Alberto Hernández, director del centro, matiza que una parte de ese aumento se debe a que cada vez son capaces de detectar más hechos y a que ciudadanos y empresas colaboran más. Para Hernández hay un episodio que supuso un antes y un después en esa toma de conciencia: “Nosotros lo llamamos la crisis del Wannacry”.

“La ciberdelincuencia grave campa a sus anchas”, resume un teniente coronel

de la Guardia Civil

El 12 de mayo del año pasado, el INCIBE llegó a su nivel de alerta más alto hasta la fecha, un 90%. Una cifra que se calcula según el número de incidentes y su gravedad, y en aquel momento varias infraestructuras críticas estaban siendo atacadas. Una de ellas, Telefónica. Una parte de sus empleados tuvo que apagar sus ordenadores y marcharse a casa porque un virulento ramsonware se extendía por el sistema. Wannacry adquirió escala mundial, 200.000 equipos de 150 países se vieron afectados. Uno de los casos más graves fue el del sistema sanitario británico. El virus aprovechaba una vulnerabilidad del sistema Windows para la que ya se había difundido un parche. Entonces, ¿por qué una empresa como Telefónica no había actualizado sus sistemas? “De nada sirve tener un servicio si no está disponible y puede dejar de estarlo si una actualización de seguridad falla”, explica Chema Alonso, conocido hacker y chief data officer (jefe de la estrategia de datos) de la compañía. Lleva puesto el gorro a rayas azules y marrones, convertido en seña de identidad. Su despacho en la sede madrileña de la empresa está lleno de cables y papeles. Sobre la mesa, su inseparable portátil cubierto de pegatinas. El hacker aclara que antes de una actualización se hacen test para comprobar que no va a haber problemas. Los ordenadores de la compañía que estaban en ese periodo de pruebas fueron los que resultaron infectados.

Glosario ciberbásico

Malware. Software malicioso cuyo objetivo es infiltrarse en un equipo o dañarlo.

Ransomware. Malware que secuestra los archivos de un sistema y pide un rescate por ellos.

Ataque de fuerza bruta. Averiguar una contraseña probando todas las combinaciones posibles.

Exploit. Programa que aprovecha la vulnerabilidad de un software.

Botnet. Grupo de dispositivos infectados que se usa para propagar malware o en ataques DDoS.

DDoS. Ataque por denegación de servicio. Utilizan botnets para enviar mucho tráfico a una web y colapsarla.

Sniffing. Un usuario observa lo que hacen otros en una red y puede robar información.

Phishing. El atacante manda un correo haciéndose pasar por una entidad y solicita a la víctima información.

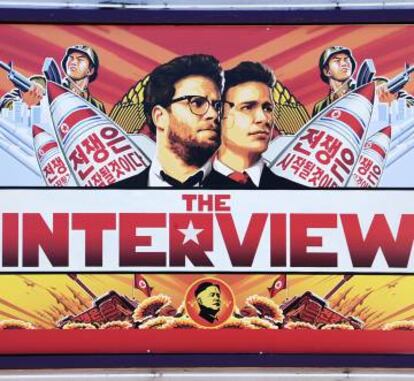

Los expertos coinciden en que Wannacry fue muy mediático, pero bastante chapucero. “Sospechamos incluso que se les escapó. Era como si estuviese sin acabar”, cuenta Alonso, que analizó con su equipo este malware. La teoría más extendida es que un grupo llamado Shadow Brokers robó el exploit (un fragmento de código que permite aprovechar una vulnerabilidad) a la NSA (la Agencia de Seguridad Nacional de EE UU). Y aquí reside la gravedad de este ataque. “Se hizo de dominio público una vulnerabilidad encontrada por un Estado”, explica Javier Candau, jefe del departamento de ciberseguridad del CCN. Los autores crearon Wannacry uniendo aquella vulnerabilidad a un ramsonware que secuestraba los archivos de los ordenadores infectados. Hoy día, el nombre que más se repite como posible autor es el de Corea del Norte. Se cree que el país asiático cuenta con un ejército de 6.000 hackers dedicado a robar dinero e información, según reveló The New York Times. Algunos de los hechos que se les suelen atribuir son el robo de 81 millones de dólares de un banco de Bangladés el pasado año y un ataque a Sony Pictures en 2014 en el que se robó una gran cantidad de información. La productora estaba a punto de estrenar La entrevista, una película en la que se parodiaba el régimen de Kim Jong-un.

“La atribución es siempre difícil porque se hace siguiendo los patrones de comportamiento del atacante o analizando el software, y esto es algo que se puede imitar”, explica Joel Brenner, que a lo largo de su carrera ha trabajado como jefe de contrainteligencia de EE UU e inspector general de la NSA. Los cibercriminales saben que pueden llegar a ganar mucho dinero con poco riesgo. Las vulnerabilidades sobran. Una aplicación de móvil tiene de media 14, según un estudio de la firma de seguridad Trustwave. Y cada día hay más dispositivos conectados a la Red, lo que se conoce como el Internet de las cosas (IoT, en sus siglas en inglés). No existe ninguna regulación de la seguridad de estos aparatos y ya se han dado casos que han sacado provecho de ello. En octubre de 2016, un ataque en EE UU contra el proveedor de Internet Dyn interrumpió el funcionamiento de las webs de Twitter, Netflix y Amazon, entre otros. Para ello se utilizó una botnet, un grupo de dispositivos infectados (impresoras, cámaras o monitores de bebé) que saturaron los servidores de Dyn: es lo que se conoce como un ataque de denegación de servicio.

“En el caso del cibercrimen, muchas veces todas las evidencias están fuera de España y para acceder a ellas hace falta que el país en cuestión quiera cooperar”, cuenta un inspector de la unidad de investigación tecnológica de la Policía Nacional. Joel Brenner señala que una gran parte de la criminalidad más sofisticada procede de Rusia: “Solo podemos detenerlos cuando salen del país. Pero el Gobierno ruso advierte a los cibercriminales de que no vayan de vacaciones a países que tienen acuerdos de extradición con EE UU”. Otro de los aspectos que complican la investigación es que una vez que se ha dado con el autor del delito, todavía queda la tarea de asignarle a la identidad digital del criminal una identidad real para poder llevar a cabo una detención. Además, es posible utilizar equipos de terceros para ocultar el rastro o falsear la ubicación. En 2016, entre Policía Nacional y Guardia Civil se registraron 66.586 hechos y se esclarecieron 20.452. En total, hubo 4.799 detenciones o imputaciones, en un 84% de españoles. El teniente coronel Juan Antonio Rodríguez Álvarez recita estos números sentado en su despacho del Grupo de Delitos Telemáticos de la Guardia Civil. Advierte de que las cifras solo reflejan el delito común: “De la ciberdelincuencia grave no existe ningún tipo de registro, campa a sus anchas”.

Más allá de Wannacry en 2017

Marzo. Vault 7

WikiLeaks publicó 8.761 archivos que atribuye a la CIA. La filtración se llamó Vault 7. Entre ellos hay información sobre las herramientas utilizadas por la agencia para el ciberespionaje.

Mayo. Elecciones en Francia

Dos días antes de la segunda vuelta de las elecciones presidenciales, el partido del ahora presidente Emmanuel Macron sufrió el robo de correos electrónicos, contratos y documentos contables.

Junio. Petya

Petya aprovechaba la misma vulnerabilidad que Wannacry, pero, según los expertos, era un virus más profesional. Uno de los países que se vieron más afectados fue Ucrania.

Septiembre. Equifax

La compañía sufrió un ataque en el que se robaron datos de 143 millones de estadounidenses. Equifax se dedica a proporcionar información sobre solvencia crediticia.

El teniente coronel explica que para obtener grandes beneficios económicos, estos grupos necesitan millones de víctimas. “Y es muy fácil. Puedes engañar a todo el planeta desde tu casa”, resume. Existen multitud de fraudes, pero el ramsonware es el más habitual. Máquinas atacando máquinas de manera indiscriminada. Es por ello que los ciudadanos y las pymes, que piensan que no tienen nada valioso y prestan menos atención a la protección de sus equipos, son el blanco más fácil. ¿Quién va a pagar por mis archivos, por mis fotos? La respuesta es tú mismo. “Lo que menos imaginaba es que a mí, una señora de a pie, me iban a meter un virus en el ordenador”, se lamenta Lourdes Casas, una mujer de 73 años de A Coruña. Su ordenador fue secuestrado hace cuatro años. El técnico le dijo que era irrecuperable y no se le ocurrió denunciar a la policía. Le robaron todas las fotos de 15 años de viajes con su marido, los libros y las recetas de cocina. “Tenía toda mi vida metida en el aparatito tonto y lo perdí todo”. Cree que tenía instalado un antivirus, pero quizá no estaba actualizado. “Qué se yo. Bastante es que sé usar el ordenador”, comenta.

“Los que trabajamos en seguridad no se lo hemos puesto fácil al usuario de a pie. Si accedes a una red privada virtual para proteger tus conexiones y lo primero que te preguntan es si la quieres PPTP o L2TP… Eso no está al alcance de cualquiera”, reconoce Chema Alonso. Y añade que la seguridad debería estar incluida por defecto en todos los servicios y ser fácil de gestionar. Uno de los puntos débiles son las contraseñas. “Por naturaleza no son seguras. La gente las reutiliza una y otra vez para distintas webs y servicios”, expone Stephan Micklitz, responsable de privacidad y seguridad de Google Europa. Además, muchas veces las claves no son demasiado elaboradas. La contraseña más utilizada en 2016 fue 123456, según un estudio de la consultora Keeper Security. Y aunque se utilicen fórmulas complejas con espacios, letras y símbolos, si alguien se introduce en nuestro equipo, podrá robar la clave cuando la tecleemos. Micklitz recomienda usar siempre que sea posible un segundo factor de autenticación; por ejemplo, un mensaje que nos llega al móvil para confirmar un inicio de sesión que hemos hecho con el ordenador. Los expertos coinciden en que falta cultura digital, una de las recomendaciones más repetidas es tener sentido común. “Muchas veces en Internet la gente se vuelve confiada y comete imprudencias en las que no caería en la vida real”, explica Javier Berciano, responsable de respuesta a incidentes del INCIBE. Berciano dice tener constancia de equipos infectados en España con el mismo virus desde 2007. Por eso otro de los consejos más repetidos es actualizar los programas e instalar antivirus. Así como informar a la policía y el INCIBE de cualquier incidente.

La falta de denuncias es algo que se da también en los casos de ataques a grandes compañías. Aquí el motivo suele ser el miedo a perder la confianza de los clientes si estos descubren que sus datos se han visto expuestos. “Tenemos conocimiento de casos de empresas que han sufrido una extorsión de un millón de euros y han preferido no presentar la denuncia para que no se hiciera público”, cuenta el teniente coronel de la Guardia Civil Rodríguez Álvarez. Este problema se resolverá en gran medida el año que viene cuando se empiece a aplicar la Directiva de Seguridad de las Redes y Sistemas de Información de la Unión Europea (conocida como directiva NIS), que obligará a las compañías que proveen servicios digitales o esenciales a notificar los ataques más graves y a poner medidas para evitarlos. “En las grandes empresas, los problemas de seguridad vienen derivados de su complejidad, no de su falta de inversión. Luego existe en España un tejido industrial mediano, con todas aquellas que no son las del Ibex 35 ni tampoco son pymes; ahí sí que hay una disparidad bestial”, describe Mario García, director general para España y Portugal de la empresa de ciberseguridad Check Point. Wannacry también desempeñó aquí un papel concienciador. Según García, a raíz del ataque, muchos directores generales se interesaron por la situación de la ciberseguridad de sus firmas y se crearon canales de comunicación entre distintas empresas para compartir información. “Esto es algo que el sector financiero lleva haciendo tiempo”, explica el responsable de Check Point. “Conocen el fraude en todas sus versiones, también en temas cibernéticos. Es uno de los sectores más avanzados en ciberseguridad de España”.

Una de las mayores amenazas a las que se enfrentan las empresas es el robo de propiedad intelectual. Y es precisamente el ciberespionaje lo que más preocupa al Gobierno español porque detrás de él suele haber Estados. Fuentes de inteligencia cuentan que todos los países espían, pero que hay casos más graves como los de China y Rusia. China se dedica a robar información industrial. Rusia, en cambio, busca una ventaja política. EE UU y Francia han denunciado los intentos del país gobernado por Vladímir Putin de interferir en sus elecciones. Los holandeses decidieron contar los votos de sus últimos comicios a mano por temor a una manipulación. Y el Gobierno español afirma que Rusia está detrás de una campaña de desinformación en redes sociales sobre el conflicto separatista catalán. El expresidente de Estonia Toomas Hendrik Ilves afirmó en una entrevista para EL PAÍS que el objetivo de Rusia es debilitar Europa. Hendrik convirtió a su país durante los años que estuvo en el poder en el más digitalizado del continente. En 2007 sufrieron un potente ciberataque ruso contra organismos públicos y entidades privadas como bancos. Tras aquel episodio, el pequeño país báltico trabajó en sus defensas y hoy es uno de los más ciberseguros del mundo.

El ciberespionaje es la mayor preocupación del Gobierno español. Detrás de él suele haber otros Estados

“En el ciberespacio no hay paz. Es un dominio donde la actividad es incesante”, explica Carlos Gómez, comandante jefe del Mando Conjunto de Ciberdefensa. Añade que cualquier conflicto tiene su traducción en este nuevo terreno que la OTAN reconoce como ámbito operativo desde 2016. Es lo que se conoce como guerra híbrida. Un buen ejemplo de esto es el caso de Ucrania, que lleva años recibiendo ciberataques de supuesto origen ruso. Semanas después del Wannacry se propagó un virus que utilizaba la misma vulnerabilidad, pero que los expertos señalan que era mucho más sofisticado. En un primer momento se pensó que era un ramsonware, pero después se comprobó que destruía los archivos de los equipos que infectaba. Llegó a varios países, pero el más afectado fue Ucrania. Otro ejemplo: en 2014, el virus BlackEnergy dejo 80.000 hogares ucranios sin luz durante seis horas en pleno invierno. “Es probable que quien esté detrás de un ataque contra infraestructuras críticas sea un Estado. Son los que pueden acceder al conocimiento técnico, los recursos y la motivación”, explica Rubén Santamarta, un hacker leonés que trabaja para IOActive y que ha encontrado vulnerabilidades en sensores de centrales nucleares o sistemas de aviación. En este terreno, el caso que sigue resultando más sorprendente es Stuxnet: una ciberarma atribuida a Estados Unidos e Israel que se introdujo mediante un pendrive en Irán y consiguió sabotear gran parte de las centrifugadoras de uranio del país.

Los Gobiernos buscan recetas para poner a salvo su ciberespacio. El pasado mes de octubre se celebró el foro de ciberseguridad CYBERSEC en Cracovia (Polonia), al que acudieron decenas de expertos de todo el mundo. Una de las ideas más repetidas fue la importancia de la cooperación internacional. Otra, la necesidad de fomentar la colaboración público-privada. En España, más del 80% de los servicios esenciales están en manos del sector privado. Un ejemplo de lo fructífera que puede llegar a ser esta relación es el caso de Beersheba. Una ciudad nacida en el desierto israelí en torno a la ciberseguridad en la que la universidad, 40 empresas de todo el mundo y el Gobierno trabajan estrechamente. Roni Zehavi, CEO de CyberSpark, una de las compañías que investigan en este campus, cuenta que, por ejemplo, existe un hospital universitario en el que estudian cómo se puede asegurar un sistema sanitario. “En Israel tenemos 430 compañías de ciberseguridad que generan al año 6.000 millones de dólares [5.175 millones de euros]. Eso es bastante para un país de siete millones y medio de habitantes”, resume Zehavi con orgullo en Cracovia. Aunque en España las cifras de esta industria son más modestas (existen unas 500 compañías que generan 600 millones de euros al año), en la última clasificación de seguridad de la Unión Internacional de Telecomunicaciones ocupamos el puesto 19º a nivel mundial y el séptimo dentro de la Unión Europea. La falta de capital humano es uno de los principales retos. La Comisión Europea calcula que en el sector tecnológico falta personal para cubrir 825.000 empleos hasta 2020. Rubén Santamarta destaca que, pese a este déficit, en España hay muy buenos profesionales reconocidos internacionalmente, y añade: “La tecnología está avanzando y la seguridad informática tiene que avanzar con ella. Esto es una carrera a largo plazo, un maratón, y hay que ir guardando fuerzas para lo que está por venir”.

Tu suscripción se está usando en otro dispositivo

¿Quieres añadir otro usuario a tu suscripción?

Si continúas leyendo en este dispositivo, no se podrá leer en el otro.

FlechaTu suscripción se está usando en otro dispositivo y solo puedes acceder a EL PAÍS desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripción a la modalidad Premium, así podrás añadir otro usuario. Cada uno accederá con su propia cuenta de email, lo que os permitirá personalizar vuestra experiencia en EL PAÍS.

¿Tienes una suscripción de empresa? Accede aquí para contratar más cuentas.

En el caso de no saber quién está usando tu cuenta, te recomendamos cambiar tu contraseña aquí.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrará en tu dispositivo y en el de la otra persona que está usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aquí los términos y condiciones de la suscripción digital.

Archivado En

- Incibe

- Caso ciberataques rusos

- CCN

- Antivirus

- Trama Rusa

- Ministerio del Interior

- Ataques informáticos

- Virus informáticos

- Elecciones EE.UU. 2016

- Kremlin

- Casa Blanca

- Incidentes elecciones

- Gobierno de España

- Moscú

- Ciberespionaje

- Elecciones EE.UU.

- Casos judiciales

- Espionaje

- Elecciones presidenciales

- Rusia

- Delitos informáticos

- Privacidad internet

- Gobierno

- Seguridad internet

- Elecciones

- Reportajes