Fuga de información: cómo evitar poner en riesgo los activos de las empresas con el teletrabajo

El riesgo de perder conocimiento, datos y, por lo tanto, competitividad, aspectos de vital importancia para las empresas, ha aumentado a causa de la transformación digital acelerada por la covid-19 y que jugará un papel protagonista en la nueva normalidad. IECISA apuesta por la herramienta Forcepoint como solución para proteger la información

La crisis generada por la covid-19 ha obligado a implantar de manera prácticamente completa el teletrabajo en todo el tejido empresarial. Este nuevo sistema, en el que los empleados han trasladado su oficina a casa, ha supuesto muchos beneficios, pero también conlleva algún que otro riesgo de vital importancia para las compañías. Uno de ellos, es sin duda, la mayor posibilidad de que se produzcan fugas y pérdidas de información, uno de los mayores activos para cualquier corporación. Los datos, el conocimiento y el diseño o las patentes suponen un valor incalculable para las empresas, presentándose como las bases del negocio y el arma principal para ganar y mantener competitividad en el mercado. Solo una fuga mínima de esta información puede suponer pérdidas de millones de euros y poner en suspenso el futuro y la credibilidad de una compañía, así como colocar en una situación de riesgo y vulnerabilidad a todo sus clientes, como ha sucedido en el reciente caso de la compañía aérea EasyJet. En algunos casos, incluso, ha llegado a provocar la quiebra y el cierre definitivo.

La situación actual, con millones de trabajadores operando desde casa e inmersos en una enorme incertidumbre laboral, se traduce en un comportamiento inseguro de un usuario fuera del entorno confort de la empresa, intentando adaptarse a los nuevos medios telemáticos con los que desarrolla ahora su trabajo.

Un campo abierto para nuevos ciberataques dirigidos a esta nueva condición. La estrategia más efectiva pasa por proteger el dato y la información, en los diferentes estados en los que pueda encontrase, allá donde resida, se maneje de la forma que sea y por los medios más diversos. Este punto, además, es de obligado cumplimiento, pues así lo exigen tanto la Ley Orgánica de Protección de Datos de Carácter Personal (LOPD) como la nueva normativa europea RDGP, que plantea sanciones de hasta un 4% de la facturación para las empresas que vulneren la normativa.

Tres tipos de usuarios en función de la intencionalidad

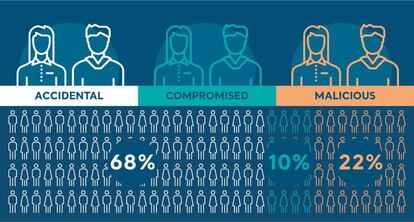

La protección de información requiere que las compañías asignen un presupuesto alineado con los riesgos, hoy disparados, e identificar a los usuarios. Es necesario ser conscientes de que existen diferentes perfiles en función de la intencionalidad. La práctica más común es que la perdida de datos sea provocada por los denominados como usuarios accidentales, a los habitualmente se asigna el 68% del presupuesto de Seguridad en medidas de control. En estos casos, no existe ninguna mala intencionalidad por parte de los trabajadores, pero por mala configuración, desconocimiento o mala praxis habitualmente realizan actividades que no son permitidas por la compañía. Existen también los usuarios comprometidos, que suelen ser los escenarios más maduros en cuanto a medidas implantadas y, por lo tanto, donde se dedica menos presupuesto, solo un 10%, ya que, además, es muy común que las soluciones desplegadas en la red cubran casi la totalidad de las amenazas.

Aquí, el desconocimiento puede llevar a los empleados a estar en disposición de ocasionar un incidente por haber sido comprometidos por un ataque externo. Por último, están los usuarios malintencionados, aquellos que intentarán aprovechar el conocimiento del entorno y los controles existentes para realizar actividades no lícitas con los recursos e información de la compañía. Pueden afectar al core de la corporación y a los activos más críticos y son lo casos más difíciles de identificar, especialmente si no existe un análisis previo del comportamiento y las acciones del trabajador. Las empresas les dedican el 22% del presupuesto en materia de seguridad, pero la efectividad de las medidas presentan grandes carencias.

El presente escenario hace que las medidas implantadas ya no sean suficientes. Ninguna de ellas impide difundir la información a la que podemos acceder o que, por error, caiga en malas manos. Por ello, IECISA apuesta por la implantación de Forcepoint, una solución tecnológica que permite a las empresas proteger todo el ciclo de vida de dicha información y de los datos y cuyo porfolio ofrece un conjunto de soluciones de seguridad líderes en el mercado. La visión de esta herramienta es la gestión del riesgo resultante del análisis de comportamiento del usuario y de disponer de unas soluciones tecnológicas que dinámicamente adapten la política de seguridad a la realidad del riesgo que supone el trabajador en cada preciso momento.

Control de los canales y los documentos

Forcepoint DLP permite controlar todos los canales por los que un usuario tenga la capacidad de exfiltrar información a un medio seguro o no deseado las. “Protegemos el correo electrónico, la navegación, aplicaciones de mensajería, que cierta información se pueda imprimir o no, que se puedan realizar actividades en la aplicación cloud como: subir, descargar, compartir información sensible con direcciones externas, etc. entre otras muchas actividades. Además, aplicamos visibilidad y control cuando se accede información sensible almacenada en nuestra aplicación cloud incluso cuando se trata de un equipo no gestionado, o no corporativo”, explican desde IECISA.

La integración nativa de las soluciones Forcepoint DLP y Forcepoint CASB permite controlar que cada documento que se sube o se descarga de Office 365 no incumpla la política de prevención de pérdida de datos corporativa. Se gestiona y administra desde una única consola centralizada, a través de la cual se puede acceder a los reports e informes de los incidentes relativos a fuga de información. “Qué incidentes han sucedido, la acción tomada, en qué canal de transmisión se ha identificado, qué tipo de incidentes suponen un mayor riesgo en mi organización, y desde la misma plataforma, tomar las acciones de mitigación necesarias. Por supuesto, guardando todo registro y evidencias forense que pueda requerir cada incidente”, exponen desde IECISA, donde garantizan que se descubre y se protege la información en sus tres estados posibles: en reposo, en movimiento y en uso.

Para cerrar el círculo de la Protección del Dato es necesario identificar tres fases: antes, durante y después. Dynamic Data Protection de Forcepoint nos permite la monitorización de las actividades del usuario y el riesgo asociado en cada momento, entender qué estaba haciendo antes del incidente y cuál es el perfil habitual de comportamiento; en el durante, Forcepoint DLP y Forcepoint CASB proporciona el descubrimiento, la protección y el gobierno de la información en todas sus fases; y, para el después, Forcepoint se integra con las soluciones más demandadas por los clientes tipo Microsoft Azure IP, Boldon James, Sealpath, etc. que clasifican y protegen los archivos con una serie de permisos que viajan con el documento, incluso cuando deja la compañía, permitiendo tener control del documento incluso cuando se encuentra en posesión de un receptor externo ajeno al negocio.

Tu suscripción se está usando en otro dispositivo

¿Quieres añadir otro usuario a tu suscripción?

Si continúas leyendo en este dispositivo, no se podrá leer en el otro.

FlechaTu suscripción se está usando en otro dispositivo y solo puedes acceder a EL PAÍS desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripción a la modalidad Premium, así podrás añadir otro usuario. Cada uno accederá con su propia cuenta de email, lo que os permitirá personalizar vuestra experiencia en EL PAÍS.

¿Tienes una suscripción de empresa? Accede aquí para contratar más cuentas.

En el caso de no saber quién está usando tu cuenta, te recomendamos cambiar tu contraseña aquí.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrará en tu dispositivo y en el de la otra persona que está usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aquí los términos y condiciones de la suscripción digital.