GER: “No conozco a nadie con éxito en redes que no vaya a terapia”

El ‘influencer’, que ascendió de Internet a la televisión, comparte el lado oscuro de tener repercusión y que ha buscado ayuda para lidiar con “inseguridades y complejos”

El ‘influencer’, que ascendió de Internet a la televisión, comparte el lado oscuro de tener repercusión y que ha buscado ayuda para lidiar con “inseguridades y complejos”

Las últimas investigaciones neurocientíficas indican que la dinámica adictiva de las redes alteran la percepción del tiempo

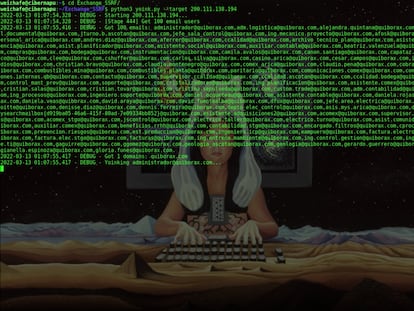

El entramado estafó a 200 personas en dos meses con técnicas como el ‘phishing’ y vendió sus herramientas informáticas a otras organizaciones criminales

Compañías como Google, Meta o Twitter se benefician de una legislación de hace 67 años para regatear su responsabilidad sobre lo que se publica en internet

Ya no hace falta hablar con los recepcionistas: algunos alojamientos están automatizando la relación con el cliente a través de aplicaciones en el móvil

Fernando Grande-Marlaska presenta la estrategia del Ministerio del Interior contra la ciberdelincuencia

Más de 20 millones de mexicanos podrían ser vulnerables a delitos de extorsión o robo de identidad, entre otros

El servicio premium, Twitter Blue, cuesta entre siete y once euros al mes. Elon Musk promete que pagará a los creadores de contenidos por la publicidad generada en sus hilos

El CEO de la empresa de ciberseguridad Sophos advierte de la creciente profesionalización de los delincuentes informáticos y de la sofisticación de sus ataques

Los expertos advierten de los peligros de que la toxicidad surja de plataformas sin moderación: “No sabemos qué está pasando ahí”

Pasos sencillos para no caer en los correos y mensajes que suplantan la identidad de bancos y otros organismos para estafar al destinatario

Un proyecto europeo identifica y define las distintas maneras de atacar a través de las redes o los dispositivos sobre las que se carecen de cifras y que eluden la mayoría de las legislaciones

Los expertos recomiendan hacer una pausa en el uso del móvil si se detecta que empieza a reemplazar a la vida en el mundo real

Estos trucos pueden ayudar a incrementar la velocidad de la conexión doméstica

El futbolista ya supera los 60 millones de ‘me gusta’ en la red social con el trofeo de Argentina en el Mundial

El director de información de REDW considera primordial tener una copia de seguridad frente a posibles ataques

La sección de famosos que cocinan tiene como nuevo invitado a un DJ, showman, presentador y, ejem, influencer. Trae sus macarrones gratinados, que ya han hecho más llevaderas las resacas a muchos de sus amigos

Este experto israelí en inteligencia artificial, ciberseguridad y ciberespionaje podría morderse la lengua, pero no lo hace. Así que, lejanas ya sus responsabilidades como artífice de la estrategia cibernética del Gobierno de Israel y desde su condición de profesor de universidad y consultor privado, analiza asuntos como la verdad, la posverdad, la privacidad, la ciberguerra y la guerra a secas.

Conocer el precio del combustible, el tráfico dentro de la ciudad y ahorrar combustible son algunas de las ventajas poco conocidas de usar el navegador

Casi la mitad de las empresas españolas han sido víctimas de ataques cibernéticos en 2023. Los presupuestos de seguridad informática crecen, pero también los ataques

En las últimas semanas, han aumentado los casos de fraudes que se valen de la verificación de cuentas y de Twitter Blue como señuelos para robar credenciales de los usuarios, según la empresa de ciberseguridad Proofpoint

El experto en ciberseguridad subraya que los gobiernos deben priorizar la protección de infraestructuras críticas

El dispositivo inalámbrico es uno de los más vulnerables en los ciberataques en el domicilio; así puede protegerlo

El exdirector del FBI, Louis Joseph Freeh, asesora a dirigentes de empresas y gobiernos sobre los riesgos de seguridad cibernética

La incidencia solo afecta a los usuarios con deudas pendientes, que ya han sido avisados

Al menos 12% de los mexicanos ha sufrido un ataque en línea a sus tarjetas de crédito o débito

Un buen número de usuarios de la plataforma está recibiendo ofertas de un trabajo a tiempo parcial o en remoto. La verdadera tarea podría consistir en hacer transferencias bancarias fraudulentas

El grupo detrás de las filtraciones sobre la Secretaría de la Defensa es latinoamericano, rechaza el extractivismo del “norte global” y pide a la población rebelarse contra los “sistemas de represión”

Teclados, consejos y trucos para no desesperarse a la hora de enviar un mensaje

El director del servicio de inteligencia y el líder del partido de extrema derecha Chega figuran entre los afectados por la difusión de información de más de un millón de clientes de la compañía

En muchos casos, los adolescentes no hacen uso de estas herramientas porque consideran que saben gestionar bien el tiempo que dedican a las redes. Eso sí, ante un caso de ‘adicción’ resultarían insuficientes

Los presuntos defraudadores estafaron más de medio millón de euros con la venta de electrodomésticos y productos informáticos

Dejar de seguir a los perfiles con los que no interactúas, crear listas temáticas y utilizar filtros son algunas formas de ordenar tu línea de tiempo y prescindir de lo que crees que no te aporta nada

Ya no hace falta ser un ‘hacker’ experto para dirigir un virus informático; en la internet oscura se ofrece ese servicio a cambio de una cuota. La modalidad de ‘ransomware’ se está popularizando, según un informe anual de amenazas cibernéticas

En un contexto global en el que se superponen varias crisis, son fundamentales la digitalización, la innovación y una infraestructura de internet segura y resiliente, escribe el vicepresidente de Infraestructura del Banco Mundial

En 2018, un adolescente tímido y experto en ‘hackeo’ se convirtió en uno de los criminales y millonarios más jóvenes de la historia. Ahora ha contado su historia en la revista ‘Rolling Stone’, pero su entrevistadora se pregunta si lo ha dicho todo

Para sortear los disgustos durante este periodo, se recomienda tomar ciertas precauciones que no conllevan demasiado esfuerzo, como evitar conectarse a redes wifi públicas o pensar bien qué fotos subir a las redes sociales

La única forma que tienen las entidades de eludir su responsabilidad es demostrar que el fraude fue fruto de una negligencia grave del cliente

Los expertos advierten que los usuarios no deben delegar todo el peso de la seguridad en una herramienta de ese tipo, sino que tienen que defenderse de forma activa y entender las amenazas, que no hacen sino evolucionar

Después de 27 años, Microsoft Edge sustituye de pleno al emblemático navegador de la compañía. Respondemos a algunas preguntas sobre qué ocurre a partir de ahora