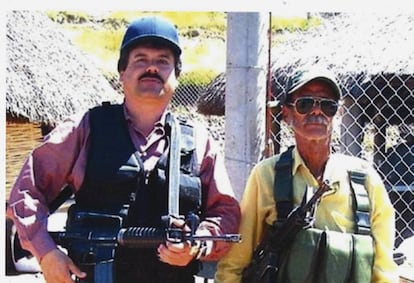

Así es el móvil de un narcotraficante como El Chapo

Las revelaciones del exinformático del cartel de Sinaloa dan nuevos detalles de cómo se comunican las mafias

Dos agentes del FBI acorralaron al joven informático colombiano Christian Rodríguez, era 2011 y estaban en Bogotá. Sabían que trabajaba para El Chapo Guzmán y le dijeron: "O colaboras o tendrás un problema serio".

Rodríguez tomó la decisión aquel mismo día: aceptó colaborar.

Durante los dos años siguientes, Rodríguez ayudó al FBI a conseguir docenas de llamadas y mensajes que el Chapo creía que no escuchaba nadie. Esta semana, durante el juicio en Nueva York al famoso narcotraficante, Rodríguez, de 32 años, ha explicado cómo montó lo que luego iba a destruir: una red cifrada de 100 teléfonos Nokia y Blackberry para que la familia de Guzmán y el cartel de Sinaloa pudieran comunicarse en secreto.

El contenido de los mensajes servirá para demostrar el funcionamiento del cartel. Pero los nuevos detalles han descubierto algo más sobre cómo se comunican los criminales de este mundo.

No tiene la misma necesidad la persona más buscada por el Gobierno más poderoso del mundo que un productor de cannabis

Hay dos datos previos: los móviles cifrados no son ilegales. Depende del uso. Y segundo, hay muchos niveles de seguridad: no tiene la misma necesidad la persona más buscada por el Gobierno más poderoso del mundo, como pasó a serlo El Chapo tras el asesinato de Osama Bin Laden en 2011, que un productor de cannabis o simplemente alguien un poco paranoico con el espionaje.

El Chapo requería por tanto de un sistema propio, único. "Si ponemos en una gráfica los ejes seguridad y usabilidad, lo más seguro es un hardware y un software a medida", dice David Marugán, consultor de seguridad y comunicaciones seguras.

Así es una red segurísima

Las condiciones básicas de una red con este nivel de cifrado son tres. Primero, las llamadas no deben ir por la red móvil, sino por Internet. El mejor modo de cifrar es con el protocolo VoIP (voz sobre protocolo de Internet), que es el que usan Skype o las llamadas de WhatsApp.

Segundo, teléfonos tuneados. Los dispositivos más seguros son los que no llevan micrófono, cámara o sensor de GPS, que pueden activarse con un malware que se introduce remotamente o por cable.

Los dispositivos más seguros son los que no llevan micrófono, cámara o sensor de GPS

Hay móviles de este tipo fabricados específicamente. Pero las numerosas empresas que viven en el límite de la legalidad optan por tunear un Android, iPhone o Blackberry. "Blackberry es muy customizable. Está a caballo entre los dispositivos hipermodernos y los antiguos. Su arquitectura es moderna, pero permite modificar y programar un montón de cosas", dice Juan Tapiador, profesor de la Universidad Carlos III en Madrid.

Tercero, y más delicado, el sistema operativo del móvil, los servidores y el cifrado deben ser propios. O lo más propios posible. El sistema operativo de Android o las apps comerciales están en contacto permanente con servidores porque el objetivo es conocer la actividad del usuario: "Los móviles tienen una serie de funciones que hace que sea muy fácil rastrearlos o comprometerlos. Los sistemas operativos están continuamente en contacto por red con Google o Facebook", dice Alfredo Reino, especialista en ciberseguridad. Nada de todo eso puede quedar en un móvil cifrado.

Así que el software no puede encontrarse en el mercado. Si lo está, aunque sea de una empresa oscura, el FBI podría hacerse pasar por un mafioso ruso, adquirir un sistema igual y tratar de romperlo. Y si no, forzar a esa empresa a dárselo. En el caso de El Chapo, la empresa era básicamente un tipo: el informático Rodríguez.

Y el FBI lo cazó.

Cuando una empresa vende un dispositivo así, ofrece también la suscripción a sus programas y servidores. Y no son baratas. "Te venden una suscripción. No pagas solo por el teléfono, sino por todo el servicio. Guardan los mensajes, te dan el servicio de chat y tienen su pequeño ejército de técnicos. Las compañías más potentes incluso te garantizan que nada se almacena en ningún sitio", dice Tapiador.

El Chapo tenía a su especialista, aunque huyó. Los mensajes interceptados que han salido en el juicio son de 2011 y 2012. No sabemos de momento qué ocurrió desde entonces, años en los que el narcotraficante entró y salió de la cárcel. Quizá el FBI también tiene esas comunicaciones, logradas con otros métodos. La compañía israelí antes conocida como NSO, famosa por su implicación en numerosos casos de espionaje, ha presumido esta semana de ayudar en la labor de captura de El Chapo.

El espionaje interno

Todas estas necesidades hacían que El Chapo controlara la distribución de los móviles a sus lacayos, amantes y proveedores. El Chapo aprovechaba esa ventaja para colocar sistemas de espionaje en el resto de dispositivos. En el juicio se ha revelado que El Chapo llamaba a alguien con una excusa vaga, colgaba e inmediatamente conectaba remotamente el micrófono de su interlocutor. Así sabía lo que decían de él apenas colgar.

Uno de los grandes problemas de las redes cifradas es su incomodidad

La profundidad del conocimiento del FBI de la labor de El Chapo revela una doble verdad sobre el mundo de la comunicación mafiosa: uno, si van a por ti te van a pillar. Pero dos, estos sistemas permiten a otro perfil de delincuente vivir bajo el radar de las fuerzas de seguridad.

Uno de los grandes problemas de las redes cifradas es su incomodidad. Estos teléfonos sirven para llamar y chatear con sistemas propios, pero ni redes sociales, ni Google, ni mensajería habitual. "Esto está pensado para que dos personas se comuniquen teniendo dos teléfonos iguales. Necesitan dos o más. Son como los walkie-talkies del siglo XXI", dice Tapiador. No es una tecnología versátil.

Así es como llegan los errores o descuidos. Uno, porque tienes dos teléfonos y te rastrean en el teléfono normal. O dos, porque usas un teléfono seguro para hablar con personas que tienen un móvil normal. "Si montas tu propio servidor, tejes una red cifrada con tus contactos. Todos los teléfonos deben tener la misma configuración. Cualquier cosa que salga de ahí no es segura", dice Marugán. Si alguien usa una red segura, no debe llamar a un terminal fuera de esa red. El software no cifra el destinatario. Es una vulnerabilidad enorme.

Estos días hay en España un caso de escuchas que pone de manifiesto que algo así puede ocurrir. Es lo que se llama errores en seguridad operacional. Al final, quien usa la tecnología más sofisticada también es humano.

Tu suscripción se está usando en otro dispositivo

¿Quieres añadir otro usuario a tu suscripción?

Si continúas leyendo en este dispositivo, no se podrá leer en el otro.

FlechaTu suscripción se está usando en otro dispositivo y solo puedes acceder a EL PAÍS desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripción a la modalidad Premium, así podrás añadir otro usuario. Cada uno accederá con su propia cuenta de email, lo que os permitirá personalizar vuestra experiencia en EL PAÍS.

¿Tienes una suscripción de empresa? Accede aquí para contratar más cuentas.

En el caso de no saber quién está usando tu cuenta, te recomendamos cambiar tu contraseña aquí.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrará en tu dispositivo y en el de la otra persona que está usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aquí los términos y condiciones de la suscripción digital.

Archivado En

- Chapo Guzmán

- BlackBerry

- Cartel de Sinaloa

- Cárteles mexicanos

- Narcotraficantes

- Narcotráfico

- Crimen organizado

- FBI

- Delincuencia

- Delitos contra salud pública

- Privacidad internet

- Telefonía móvil multimedia

- Policía

- Seguridad internet

- Telefonía móvil

- Fuerzas seguridad

- Delitos

- Internet

- Telefonía

- Tecnologías movilidad

- Telecomunicaciones

- Tecnología

- Comunicaciones

- Justicia

- Ciencia