Ni quemando el ordenador podrás burlar a los agentes del CSI tecnológico

Los peritos informáticos forenses pueden recuperar datos borrados en discos duros y otros dispositivos, por dañados que estén. Dos de ellos nos muestran cómo trabajan

No somos conscientes de toda la información que puede proporcionar de nosotros mismos nuestro teléfono móvil, y mucho menos de lo sencillo que puede ser acceder a ella. Los peritos informáticos forenses se dedican a analizar todo tipo de dispositivos que almacenen datos (smartphones, tabletas, discos duros de ordenadores, tarjetas de memoria, chips...) buscando pruebas y evidencias de la comisión de delitos. Son el CSI de la tecnología, capaces de acceder a casi cualquier aparato y recuperar información como textos, fotos o vídeos. Incluso aunque hayan sido borrados previamente. Sus peritajes se utilizan en juicios relacionados con el ciberacoso a través de redes sociales o aplicaciones de mensajería, en casos de espionaje industrial o por un mal uso de herramientas informáticas por parte de trabajadores. Son los únicos que pueden acreditar en un juicio que el inculpado o inculpada ha intentado delinquir utilizando herramientas tecnológicas.

No sin cierto recelo, dejamos un móvil en manos de Igor Silva y María Ruiz Ubieta, peritos informáticos forenses y responsables de la empresa Akirutek. De un maletín sacan algo parecido a una tableta, un dispositivo con pantalla táctil pero bastante más grueso. Es la Cellebrite UFED Touch 2, un dispositivo fabricado en Israel que forma parte de las herramientas de trabajo de las principales policías de todo el mundo. Esta empresa israelí fue la que consiguió acceder al iPhone del terrorista de San Bernardino tras cometer un atentado en diciembre de 2015 en esa localidad de Estados Unidos. El FBI pagó a Cellebrite cerca de un millón de dólares por ese trabajo.

Más recientemente, el Servicio de Criminalística de la Guardia Civil también pasó por caja para recuperar los datos del iPhone 6 de Diana Quer, la joven desaparecida en agosto de 2016 en A Pobra Do Caramiñal, en A Coruña. En este caso, se da la circunstancia de que el teléfono tenía golpes y fue localizado tras permanecer cerca de dos meses en el agua. Una vez más, Cellebrite obró el milagro y consiguió recuperar mucha información que aún se está analizando.

Igor y María reconocen que la máquina que tenemos delante les costó más de 15.000 euros y que la licencia anual para acceder a actualizaciones y nuevos servicios ronda los 4.000 euros. Es más, con una Cellebrite no puede hacerse cualquiera. Ellos mismos tuvieron que pasar diferentes entrevistas a través de videoconferencia para convencer a los responsables de la empresa de que les vendieran una de sus máquinas.

- Recuperación de datos

Se enciende la pantalla de la Cellebrite y ofrece las opciones de conectar un dispositivo móvil, una tarjeta SIM o una memoria USB. Tras elegir la opción del dispositivo móvil, la máquina solicita que seleccione el modelo de teléfono de una amplia lista. Una vez localizado, Igor abre uno de los compartimentos del maletín en el que se guardan todos los tipos de conectores de datos que han utilizado los smartphones (desde los primeros iPhone, Nokia o Blackberry hasta los más recientes Samsung Galaxy S8, etc).

Una vez conectado el móvil a la Cellebrite, sin ni siquiera tener que desbloquearlo, tenemos que esperar un buen rato a que la máquina haga su labor. Mientras, Silva y Ruiz Ubieta nos cuentan algunos de los casos en los que han trabajado: “Es habitual que nos lleguen casos de robo de información en empresas por parte de trabajadores. Nuestro trabajo consiste en extraer esa evidencia de ordenadores, servidores, teléfonos móviles o cualquier tipo de dispositivo y luego realizar un análisis forense para ver cómo se ha producido ese robo y determinar qué datos han sustraído para, posteriormente, plasmarlo en un informe técnico”, explica Ruiz Ubieta.

“Vamos a la empresa con un notario que da fe de todo lo que hacemos. Lo primero que realizamos es una clonación del disco duro. Se trata de una copia bit a bit de la que es posible recuperar toda la información e incluso la que haya sido borrada. Es una copia absolutamente idéntica tanto de la información como de los espacios en blanco del disco”, ilustra. Cualquier archivo eliminado en un dispositivo se puede recuperar, salvo que se hayan sobrescrito datos encima. Tras la clonación, para la que utilizan un segundo aparato, esta vez valorado en unos 1.500 euros, el notario se queda con el disco duro original en custodia y ellos sacan un hash de la copia. “El hash es un algoritmo matemático que proporciona una cadena alfanumérica identificativa de esa copia”, explica. Vemos ejemplos todos los días en las urls abreviadas, por ejemplo, al adjuntarlas en Twitter. “Si algo se modifica en ella, el número varía. De esa manera garantizamos en el juicio que no hemos alterado nada”.

El siguiente paso en un proceso de peritaje informático forense es la extracción y análisis de datos. Para esta labor se utilizan herramientas específicas que permiten visibilizar emails, imágenes u otro tipo de archivos, aunque hayan sido borrados. “Si se trata de un equipo con sistema operativo Windows utilizamos herramientas forenses concretas como FTK Imager, Autopsy, Caine, Kali, Amped o R Studio. Hay muchas aplicaciones de este tipo en el mercado, tanto de pago como de software libre, y proporcionan unos servicios sorprendentes”, reconoce Silva.

- Violencia machista digital

Al margen de casos de espionaje o de robo en empresas, en los últimos meses se están multiplicando los clientes que denuncian violencia machista digital, como reconoce María Ruiz. “Vienen muchas mujeres que se sienten vigiladas y acosadas a través de las redes sociales o de servicios como Whatsapp. En este caso realizamos una clonación de su teléfono móvil y trabajamos en colaboración con servicios jurídicos”, señala. Como cada vez somos más dependientes de la tecnología, en los procedimientos judiciales interviene tecnología con mayor frecuencia, lo que exigirá de más y más trabajo de peritos forenses.

“También son bastante frecuentes los casos de sextorsión y sexting en los que se chantajea a la víctima para no difundir imágenes o vídeos de carácter sexual relacionados con ella. Lo que estamos viendo es que los afectados son cada vez más jóvenes. Chicos y chicas de 13 o 14 años a los que chantajean a través de Facebook”, cuenta Silva. Hace un tiempo los delincuentes pedían mucho dinero, de mil euros en adelante. Ahora están reclamando unos 50 euros porque es una cantidad que un menor puede conseguir sin levantar sospechas. “El problema es que tras el primer pago luego exigen más y el afectado o afectada termina denunciando lo que ocurre”, señala. “Nosotros entramos en los perfiles de Facebook de las víctimas y de los chantajistas y recopilamos toda la información. Lo que hemos podido constatar es que la mayoría de esos ataques proceden de países de Europa del Este y de África”.

- Análisis ad hoc

Llega el momento de saber qué han descubierto en nuestro móvil. Previamente hemos tenido que demostrar que el smartphone era de nuestra propiedad. “Siempre exigimos que nos den un consentimiento de acceso al móvil y pedimos un justificante de propiedad del teléfono que puede ser, por ejemplo, la factura de compra. Hemos perdido clientes que nos han pedido acceder a un smartphone para recuperar la información, pero no han sido capaces de demostrar que el móvil era suyo y no de su mujer, marido u otros familiares”.

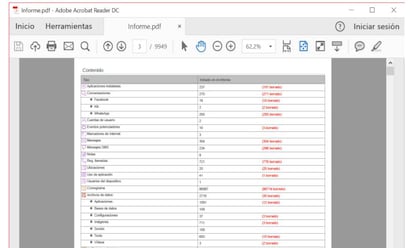

De nuevo con la Cellebrite delante, una primera pantalla nos marca sobre un mapa todos los lugares del mundo desde los que ha utilizado el teléfono. Con solo tocar la pantalla sobre uno de esos puntos proporciona información sobre el día y la hora en la que ha estado en ese lugar e incluso las redes wifi a las que se ha conectado. Otra pestaña de la pantalla genera un documento de actividad, más de 8.000 páginas en pdf, que especifica todos los mensajes enviados a través de servicios como Twitter, Messenger, correo o Whatsapp, cuándo lo ha hecho y desde dónde, un registro de llamadas realizadas y recibidas, la cantidad de aplicaciones que tiene instaladas y cuáles se han borrado, las páginas vistas en Internet, los marcadores, las fotos y vídeos realizadas y eliminadas y, como premio final, recuperan una fotografía borrada hace un tiempo y que ni recordábamos.

“Hemos recuperado toda la información de teléfonos formateados y restablecidos a modo fábrica. Yo, desde luego, no venderé ni compraré jamás un teléfono o una tableta de segunda mano”, bromea Silva. ¿Hay alguna manera de poder eliminar de forma efectiva la información de discos duros o memorias? “Es complicado. La NSA ha desarrollado una tecnología que es capaz de recuperar la información de un disco duro quemado a través del campo magnético residual que generan los platos. Solamente a martillazos y destrozándolo en pedazos muy pequeños podemos garantizar que la información que alguna vez hemos almacenado jamás podrá ser recuperada”, concluyen estos dos peritos informáticos forenses.

De las impresoras 3D a los televisores inteligentes

Los peritos informáticos forenses también intervienen en casos de ciberbullying, en procedimientos civiles en los que hay un intercambio de correos electrónicos (para el pago de deudas por ejemplo) o en el análisis de chips de memoria de impresoras de tinta o 3D de las que es posible extraer información sobre fallos, reparaciones a las que se ha sometido e incluso de los archivos que se han mandado imprimir. También han realizado peritajes sobre Smart TVs y frigoríficos inteligentes que han sido utilizados como plataformas para el envío de malware e incluso en sistemas de fichaje horario de trabajadores. "Realmente lo que más nos gusta son los temas de robos de datos e intrusión de redes. En ellos nos exprimimos para ver cómo lo ha hecho, qué tipo de archivos ha robado, qué ha estado mirando y cómo ha intentado borrar sus huellas. Estos casos nos suponen todo un reto y es en los que aprovechamos todo nuestro conocimiento", reconoce la ingeniera informática María Ruiz Ubieta.

Tu suscripción se está usando en otro dispositivo

¿Quieres añadir otro usuario a tu suscripción?

Si continúas leyendo en este dispositivo, no se podrá leer en el otro.

FlechaTu suscripción se está usando en otro dispositivo y solo puedes acceder a EL PAÍS desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripción a la modalidad Premium, así podrás añadir otro usuario. Cada uno accederá con su propia cuenta de email, lo que os permitirá personalizar vuestra experiencia en EL PAÍS.

¿Tienes una suscripción de empresa? Accede aquí para contratar más cuentas.

En el caso de no saber quién está usando tu cuenta, te recomendamos cambiar tu contraseña aquí.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrará en tu dispositivo y en el de la otra persona que está usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aquí los términos y condiciones de la suscripción digital.