Archivada la causa sobre el espionaje a miembros del Gobierno con Pegasus ante la falta de colaboración de Israel

La Audiencia Nacional apunta que el teléfono de Sánchez fue infectado cinco veces en 2020 y 2021, y que solo la “vía diplomática” puede desatascar la investigación

José Luis Calama, juez de la Audiencia Nacional, ha archivado este lunes la investigación sobre la presunta infección de los móviles de cuatro miembros del Gobierno con el software espía Pegasus. El magistrado ha concluido que, ante la “absoluta” falta de cooperación jurídica de Israel, no puede seguir avanzando en las pesquisas para averiguar el autor de los ataques informáticos contra los teléfonos del presidente del Ejecutivo, Pedro Sánchez, y de tres de sus ministros: Margarita Robles, Fernando Grande-Marlaska y Luis Planas, titulares de Defensa, Interior y Agricultura, respectivamente. Calama subraya la “impotencia” que genera la actitud de Israel ante un pirateo que ha “puesto en jaque la propia seguridad del Estado [español]”. El único modo de desatascar la investigación, añade, sería que el Ejecutivo abriera “una eventual vía diplomática”.

El juez comenzó esta investigación en mayo de 2022, tras recibir una denuncia de la Abogacía del Estado por la intrusión en los móviles de Sánchez y Robles. Las pesquisas se ampliaron posteriormente tras detectarse más presuntos ataques contra los dispositivos de Grande-Marlaska y Planas. Desde entonces y durante más de un año, entre otras iniciativas, el magistrado de la Audiencia Nacional ha recabado el testimonio de varios afectados (como Robles y Marlaska, que declararon por escrito) e informes del Centro Nacional de Inteligencia (CNI) y del Centro Criptológico Nacional (CCN). Pero se topó con un muro: Israel, sede de la empresa creadora de Pegasus, NSO Group.

El país asiático ha hecho oídos sordos a las peticiones de ayuda del magistrado y no ha contestado a la comisión rogatoria que se le envió. Calama subraya que, de hecho, esa posición “ha frustrado la continuación de la investigación” de la Audiencia. “Lamentablemente, transcurrido más de un año desde la emisión de la comisión rogatoria, no se ha recibido respuesta alguna, pese a haber sido objeto de ampliación por una vez, y reiterado el cumplimiento en otro par de ocasiones”, dice el juez: “Este silencio evidencia una absoluta falta de cooperación jurídica por parte del Gobierno de Israel. Lo que permite presumir que la comisión rogatoria no va a ser cumplimentada nunca”.

El magistrado lamenta que, “llegados a este punto”, “poco o nada puede hacer” para que Israel cumpla con la petición de ayuda y para poder avanzar así en las pesquisas. “Solo resta una eventual vía diplomática que sea capaz de impulsar el cumplimiento de las obligaciones derivadas de los tratados internacionales, y cuyo ejercicio corresponde al Gobierno: en este caso, además, víctima del delito objeto de investigación”, deja Calama escrito en su auto, donde augura: “Sin duda, la Abogacía del Estado, personada en las presentes actuaciones, impulsará el ejercicio de dicha vía a través de los mecanismos con los que a tales fines cuenta el Gobierno de España”.

Las infecciones de los móviles

El software espía Pegasus permite en algunos casos, según las pesquisas, “infectar un dispositivo sin que su usuario realice ninguna acción previa ni sea consciente del compromiso [de la seguridad] posterior”. “Además, dispone de la capacidad de acceder a prácticamente cualquier información almacenada en el dispositivo o de realizar acciones sobre el mismo, como la activación del micrófono, grabación de llamadas, acceso al posicionamiento GPS o captura de las páginas web visionadas”.

Los datos del sumario apuntan a que el móvil de Sánchez fue infectado en cinco ocasiones, entre octubre de 2020 y diciembre de 2021. Pero, en su caso, la primera infiltración “dañina” fue la ocurrida entre el 19 y el 21 de mayo de 2021, cuando se extrajeron 2,57 gigabytes de información. Por su parte, la investigación ha descubierto indicios de que el teléfono de Robles fue atacado cuatro veces entre mayo y octubre de 2021; el de Marlaska, dos veces (del 2 al 7 de junio de 2021); y el de Planas, una vez (25 de junio de 2021). “El análisis efectuado en estos cuatro dispositivos con las herramientas y técnicas disponibles en el CCN/CNI, conforme manifiesta este organismo, no permite determinar la autoría de ninguna de estas infecciones”, destaca la Audiencia Nacional.

El juez instructor considera que los hechos investigados suponen un presunto delito de descubrimiento y revelación de secretos. “La frustración de la investigación, derivada del no cumplimiento de las comisiones rogatorias dirigidas a las autoridades de Israel, impide investigar sobre la atribución de la autoría a persona concreta alguna, abocándonos, de forma indefectible, a acordar el sobreseimiento provisional de las actuaciones por falta de autor o autores conocido”, concluye Calama.

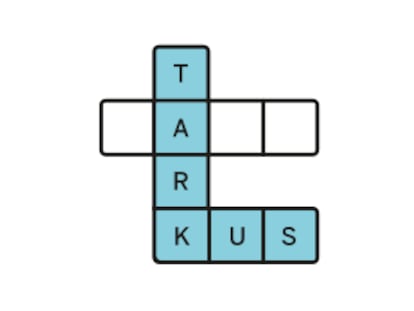

Las preguntas enviadas a Israel

Estas son las preguntas que el juez José Luis Calama envió a las autoridades judiciales de Israel, con el objetivo de que se pidiera a la empresa NSO Group un "informe exhaustivo sobre los siguientes aspectos esenciales para la investigación":

1. ¿A qué tipo de comprador está permitida la adquisición de este software de interceptación?

2. ¿En el contrato de compraventa se estipula cuál debe ser el uso del programa Pegasus?

3. Una vez efectuada la venta, ¿existe por su parte algún tipo de control sobre el producto entregado y usado en las interceptaciones? En caso afirmativo, ¿el mal uso de este o fuera de los cauces legales/contractuales tiene alguna consecuencia, como puede ser la revocación de la licencia y la desactivación del software?

4. ¿La empresa tiene la capacidad de averiguar si alguno de los compradores de su producto ha hecho uso de este sobre personas y terminales españolas, y en caso afirmativo, quién o quiénes han sido?

5. ¿Por parte de la empresa existe algún tipo de control remoto del producto una vez vendido?

6. Para la venta, ¿los compradores firman algún tipo de protocolo o memorando de buen uso de este software?

7. Los compradores, tras la adquisición, ¿deben reportar de la forma que sea el uso?

8. La empresa, además del software Pegasus, ¿tiene o ha generado alguna herramienta de control de este para determinar, caso de haberse producido, cuál es el origen del mal uso del producto vendido, para determinar así el origen de su inadecuada utilización?

9. ¿Serían capaces, examinando los terminales infectados, [saber] cuál es la licencia causante de esa infección y, por tanto, quién es el autor de la misma? ¿O si existe algún tipo de software de control que pueda obtener dicho resultado?

10. ¿A quién o quiénes se ha vendido este producto en España hasta la presente fecha?

Sobre la firma