Shodan: el buscador de cámaras de seguridad, televisiones e incluso equipos médicos

La plataforma permite llegar a controlar todo tipo de dispositivos conectados a Internet sin la seguridad adecuada

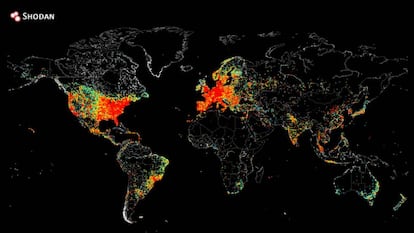

Hay un lugar en el que se puede encontrar información e incluso llegar a controlar cámaras de seguridad, taxímetros, coches y yates. También televisores inteligentes, semáforos, hornos y neveras. E incluso se pueden hallar datos sobre gasolineras, lectores de matrículas y dispositivos médicos. Ese lugar se llama Shodan y, a diferencia de Google y otros motores de búsqueda que indexan solo la web, cuenta con información de todo tipo de dispositivos conectados a Internet.

“Si tenemos en cuenta que casi todo está conectado a Internet y no siempre con la seguridad más adecuada, podríamos decir que las posibilidades están limitadas solo por la imaginación de los atacantes”, explica en una entrevista telefónica Pilar Vila, miembro del Grupo de Seguridad Informática y para la Defensa del Consejo General de Colegios Profesionales de Ingeniería Informática (CCII). Shodan es un buscador creado por el informático suizo John Matherly que puede ser utilizado con fines maléficos para hackear dispositivos o acceder a información sobre los mismos. Pero también puede ayudar a los defensores a encontrar las vulnerabilidades de sus propios equipos y corregirlas.

La CNN lo describió como el motor de búsqueda más terrorífico de Internet. Para TechCrunch, es “una ventana al mundo de la absoluta inseguridad”. Pero, ¿es realmente el motor de búsqueda tan aterrador? EL PAÍS se ha reunido en Madrid con Fernando Gómez, también miembro del Grupo de Seguridad Informática y para la Defensa del CCII para saber cómo funciona este buscador. Gómez ha realizado previamente al encuentro una búsqueda para enseñar a este periódico qué se puede encontrar al navegar por él.

Shodan incorpora distintos tipos de filtros. Se puede buscar por ciudad, país, fecha, sistema operativo o tipo de puerto. Gómez, que acude al encuentro con una hoja con varias IPs apuntadas, comienza buscando dispositivos conectados en Torrelodones (Madrid). Apenas tarda unos minutos en entrar dentro de una plataforma que le permite controlar la iluminación de un lugar determinado y distintas cámaras. En la página principal de la misma no se indica a qué corresponden los sistemas. No sabemos si se trata del control de dispositivos en una casa, un área específica o incluso el municipio entero.

Pero una vez dentro del sistema, Gómez se niega a curiosear en el mismo: “No podemos pasar de aquí porque podríamos estar cometiendo un delito”. Entrar ha sido relativamente fácil. Al pinchar en el puerto, se ha abierto una pestaña en la que se solicitaba una contraseña. El usuario era “admin” y la clave, también. “Si tu usuario es ‘admin’ y la password también es ‘admin’ es como si estás diciendo que en tu casa la puerta está cerrada pero la llave está debajo del felpudo”, afirma el informático. Durante el encuentro, para averiguar otras claves de otros equipos, accede a una web en la que aparecen el usuario y la contraseña por defecto de múltiples dispositivos.

Gasolineras, taxímetros y cámaras de seguridad

Además de buscar por ubicación, también es posible hacerlo por tipo de dispositivo. Gómez introduce en el buscador “tank inventory”. Encuentra decenas de gasolineras de países de todo el mundo: desde Nueva Zelanda a Adeje, en Canarias, o Rota, en Cádiz. En un primer barrido por los primeros resultados, todas muestran la cantidad de los diferentes tipos de gasolina que tienen sus depósitos. Vila afirma que “dependiendo de lo que las gasolineras tengan abierto y sin protección, incluso se podría llegar a modificar sus precios”: “Por ejemplo, alterar las estaciones de autoservicio que cobran a través de tarjeta bancaria y hacer que cobren menos”.

Lo mismo puede ocurrir con otros dispositivos conectados que aparecen en Shodan. Por ejemplo, el informático Chema Alonso explicó en su web en 2016 cómo era posible hackear taxímetros para, entre otras cosas, reiniciar el terminal justo antes de llegar al destino para que marque un precio menor. Durante el encuentro, Gómez consigue información de muchos otros dispositivos: desde impresoras a Play Stations, puntos de recarga e incluso barcos. Con solo introducir en el buscador VSAT, encuentra la ubicación de multitud de embarcaciones. Una de ellas navega cerca de Filipinas. Otra, de Turquía. También accede a las grabaciones de una cámara en tiempo real. En la pantalla de su ordenador, se muestra una calle de Estados Unidos. No se aprecian muy bien los detalles porque en ese momento allí es de noche, pero se ve una marquesina con un anuncio luminoso. “Podría hacer lo que quiera con esta cámara”, afirma el informático jubilado mientras señala las pestañas de administración y menú.

También podrían acabar siendo peligrosas las aspiradoras inteligentes. Vila sostiene que en ocasiones envían a su fabricante las coordenadas de la casa que limpian: “El fabricante puede crear los planos correspondientes de la casa de ese cliente. Si un atacante es capaz de acceder a esta aspiradora o bien intercepta el envío de datos, podría tener toda esa información e incluso se podría plantear alterar el movimiento de la aspiradora si fuese posible por mala configuración”

Los hospitales son infraestructuras críticas

Hay infraestructuras críticas cuyo hackeo podría tener consecuencias devastadoras. Es el caso de los hospitales. Gómez, tras unos minutos de búsqueda a petición de este periódico, llega al servidor de correo de un hospital en Murcia: “No se puede hacer nada, pero lo ideal sería que ni apareciera”. También a la página de login del servidor de un centro en Granada. En ella, se le pide introducir un usuario y una contraseña: “En un hospital ni se me ocurre probar”. El informático asegura que esa página no debería aparecer en Shodan, ya que se podría hacer un ataque y acabar averiguando la contraseña. “Imagínate que un político importante va a un mitin en Andalucía, tiene un accidente de coche y le internan en este hospital. Una persona con malas intenciones podría entrar en el sistema y cambiar los medicamentos que se le deben administrar”, afirma.

De hecho, los investigadores Scott Erven y Mark Collao demostraron en 2015 en una conferencia cómo pudieron acceder a decenas de dispositivos médicos de distintos hospitales utilizando Shodan, según informó la BBC. Por ejemplo, a equipos de resonancia magnética y desfibriladores conectados. Ambos aseguraron que los atacantes podrían incluso obtener datos del historial de pacientes y conocer la ubicación de la maquinaria dentro de un edificio.

Pero aparecer en Shodan no tiene por qué ser malo. Así lo subraya Vila, que trabaja en una empresa de consultoría y auditoría y usa este motor de búsqueda para estudiar las posibles tecnologías, protocolos y puertos desprotegidos de una compañía y securizar los sistemas: “El problema viene cuando es accesible porque hay carencias de seguridad. Cuando la seguridad de un dispositivo o sistema no es suficiente, según el caso, se podría acceder a ese dispositivo, a sus datos e incluso se podría llegar a controlar”.

Cada vez que Gómez consulta información sobre un dispositivo, Shodan le avisa de las vulnerabilidades comunes del mismo. Esta información puede ser usada por “los malos para intentar explotar esa vulnerabilidad antes de que lo arreglen”. “En temas de seguridad informática hay que saber cómo funcionan los malos para ser de los buenos, ya que los malos por lo general siempre van por delante”, afirma.

Pero esa misma información también puede ser utilizada por los propietarios de los dispositivos para corregir las vulnerabilidades y protegerlos. De hecho, cuando Gómez introduce en el buscador diferentes IPs que lleva apuntadas en un papel, algunas de las vulnerabilidades que encontró en su búsqueda previa, ya han sido corregidas y es imposible acceder a los dispositivos.

Ambos expertos coinciden en que cualquier compañía debería consultar si sus dispositivos se pueden encontrar en este buscador y securizarlos. “Lo temible no es Shodan, que no deja de ser una herramienta neutra. Lo temible es la falta de seguridad que existe en dispositivos, configuraciones… Realmente creo que lo temible es lo poco que invierten las empresas en ciberseguridad y lo poco que se invierte en formación dentro del ámbito de la tecnología y la ciberseguridad”, concluye Vila.

Tu suscripción se está usando en otro dispositivo

¿Quieres añadir otro usuario a tu suscripción?

Si continúas leyendo en este dispositivo, no se podrá leer en el otro.

FlechaTu suscripción se está usando en otro dispositivo y solo puedes acceder a EL PAÍS desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripción a la modalidad Premium, así podrás añadir otro usuario. Cada uno accederá con su propia cuenta de email, lo que os permitirá personalizar vuestra experiencia en EL PAÍS.

¿Tienes una suscripción de empresa? Accede aquí para contratar más cuentas.

En el caso de no saber quién está usando tu cuenta, te recomendamos cambiar tu contraseña aquí.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrará en tu dispositivo y en el de la otra persona que está usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aquí los términos y condiciones de la suscripción digital.