Aconsegueixen ‘hackejar’ el sensor d’empremta dactilar en els Android

Dos investigadors s’endinsen en la informació dels mòbils; l’error permet fer compres a càrrec del propietari

Apple va ser la primera a incorporar sensors d'empremtes dactilars als mòbils per fer-los més segurs com a gran innovació de l'iPhone 5S. El dispositiu permetia desbloquejar la pantalla, pagar les aplicacions i els serveis en línia simplement posant el dit al botó principal. Molta gent va veure en la innovació el principi del final de les contrasenyes.

Samsung va seguir el deixant de l'empresa de la poma i, des de llavors, els Galaxy han inclòs aquesta opció com a mesura estrella de seguretat. Fins ara. Yulong Zhang i Tao Wei, dos investigadors de l'empresa FireEye, han demostrat durant la trobada Defcon, a Las Vegas, que el patró biomètric que servia per fer més segurs els mòbils amb Android ha acabat convertint-se en un focus de vulnerabilitats.

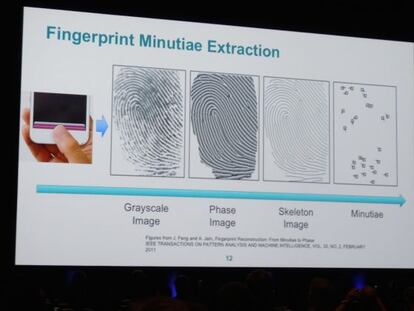

Els models utilitzats per alertar de l'error han estat un HTC One Max i un Samsung Galaxy S5. La fórmula per aconseguir el control del mòbil va consistir a prendre imatges de les empremtes dactilars. El terminal no guarda per complet la informació de l'empremta, sinó que queda en una mena de llimb al qual els hackers han pogut accedir. Segons Wei, una vegada que s'obté aquest patró és molt senzill fer-lo servir per accedir a qualsevol altre dispositiu i suplantar l'amo del mòbil per accedir al seu compte bancari o aplicacions com Dropbox, que ja accepten aquesta fórmula. El mateix passa amb les botigues online, com el cas d'Amazon. Una vegada que s'ha robat l'empremta es pot utilitzar per fer compres a càrrec de la víctima.

El patró biomètric que seria per fer més segurs els mòbils amb Android ha acabat convertint-se en un focus de vulnerabilitats

Zhang ha destacat que Apple sí que ha fet una bona feina en aquest aspecte amb el sensor TouchID. En el cas d'aquesta empresa, la informació s'encripta tant a l'iPad com a l'iPhone, de manera que si algú aconseguís la informació no podria desxifrar-la ni fer-ne ús.

El màxim risc derivat de l'error dels Android pot arribar si es combina amb una aplicació camuflada que reutilitzi la informació enviant-la a tercers, i que ells la facin servir per robar. Un altre error del qual alerten en aquests sensors apunta a l'ús d'enginyeria inversa per utilitzar el controlador del lector perquè capturi l'empremta sense que ho vulgui el propietari. Aquest mètode no només afecta els mòbils de Samsung, també HTC i Huawei. Malgrat que encara són pocs els models que ofereixen aquesta opció –gairebé tots d'alta gamma–, les previsions de la indústria apunten que el 2019 ho inclourà més de la meitat dels mòbils.

“En aquests atacs, les dades de les víctimes cauen directament en mans dels atacants, per a tota la vida, per sempre. Poden fer servir les empremtes dactilars per a qualsevol finalitat”, apunta Zhang. Més enllà del món digital, les empremtes s'utilitzen per identificar persones en passaports, registres criminals i de duanes. Els dos investigadors apunten que aquest model es pot extrapolar als sensors d'alguns ordinadors d'alta gamma.

Tu suscripción se está usando en otro dispositivo

¿Quieres añadir otro usuario a tu suscripción?

Si continúas leyendo en este dispositivo, no se podrá leer en el otro.

FlechaTu suscripción se está usando en otro dispositivo y solo puedes acceder a EL PAÍS desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripción a la modalidad Premium, así podrás añadir otro usuario. Cada uno accederá con su propia cuenta de email, lo que os permitirá personalizar vuestra experiencia en EL PAÍS.

¿Tienes una suscripción de empresa? Accede aquí para contratar más cuentas.

En el caso de no saber quién está usando tu cuenta, te recomendamos cambiar tu contraseña aquí.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrará en tu dispositivo y en el de la otra persona que está usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aquí los términos y condiciones de la suscripción digital.