Gil Shwed: “Desde un ordenador se pueden inutilizar hospitales o dejar sin agua una ciudad”

El consejero delegado de Check Point, una de las mayores empresas de ciberseguridad del mundo, destaca que la hiperconexión a internet, acelerada por la pandemia, ha disparado la cantidad y gravedad de las amenazas digitales

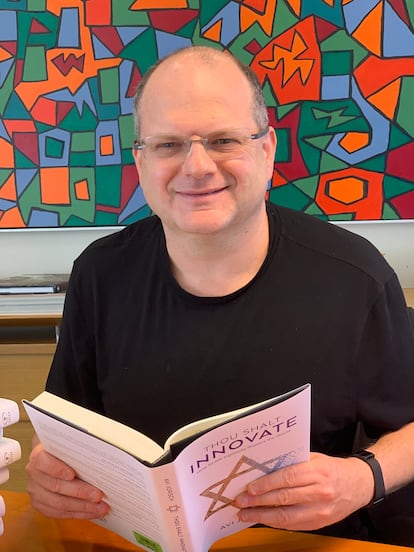

Empezó a programar a los 13 años. A los 15 inició sus estudios de informática en la Universidad Hebrea de Jerusalén. A los 25, en 1993, fundó junto a dos colegas Check Point, la que hoy es una de las empresas de ciberseguridad más reputadas del mundo, con una facturación que en 2021 superó los 2.100 millones de dólares. Gil Shwed (Jerusalén, 1968) se hizo un nombre en el sector al desarrollar el primer firewall o cortafuegos moderno, un tipo de programa informático que protege al ordenador frente a intrusiones externas cuando se navega por internet. Su invento se convirtió automáticamente en categoría: todos los ordenadores usan hoy un firewall, independientemente del proveedor de seguridad con el que cuenten.

La voz de Shwed es escuchada con atención en foros y eventos. Aunque quizás lo más interesante es lo que se calla. El israelí maneja información de alto voltaje. Se dice que han recurrido a él grandes multinacionales y ministros para que les resuelva crisis graves. Declina hablar sobre ello: la confidencialidad es una norma de oro en su negocio. Shwed atiende por videollamada a EL PAÍS desde Jerusalén. Luce su característica camiseta negra y habla desde un escritorio muy normal. Imposible inferir a simple vista que acumula una fortuna estimada en unos 3.400 millones de dólares, según la revista Forbes.

La entrevista se realizó antes de que Rusia desplegara tropas en Ucrania, pero pocas semanas después del ciberataque atribuido a grupos rusos contra agencias gubernamentales ucranias. Tanto Shwed como su equipo declinaron hablar sobre este asunto al considerarlo “muy sensible”. Tampoco quisieron hacer comentarios tras iniciarse la ofensiva terrestre.

Pregunta. ¿Tenemos motivos para preocuparnos por la ciberseguridad?

Respuesta. Creo que hoy más que nunca, especialmente tras dos años de pandemia en la que nos hemos volcado en el mundo digital. Las fábricas, las infraestructuras críticas como el agua o la electricidad… todo está conectado y controlado por internet. Desde un ordenador remoto se pueden inutilizar hospitales, cambiar raíles de tren o cerrar las tuberías de suministro de agua de una ciudad. Y por supuesto también se puede acceder a nuestros datos personales: dónde he estado, con quién, mi historial médico, mis finanzas, etcétera. Nuestra vida entera está en peligro constante, sí. Y, a diferencia de en el mundo físico, en el digital es casi imposible localizar a los delincuentes: alguien puede atacar una infraestructura española desde Israel a través de servidores en otros lugares del mundo.

P. ¿Se presta suficiente atención a estos desafíos?

R. Necesitamos hacer más. Nosotros estamos desarrollando herramientas para combatir la quinta generación de ciberataques. La mayoría de organizaciones están todavía protegiéndose contra la cuarta, lo que ha hecho por ejemplo que en Alemania se secuestraran los sistemas de un hospital en plena pandemia y tuviera que volverse totalmente analógico para poder seguir funcionando.

P. ¿Qué es la quinta generación de ciberataques?

R. Hemos identificado una serie de patrones en los ataques de última generación. En primer lugar son polimórficos, nunca hay dos iguales, aunque a menudo se puedan parecer entre ellos. En segundo lugar, son multifactor. Antes alguien te atacaba la web y ya está; ahora el ataque puede empezar con una app de juegos que te descargues en el móvil que incorpore un malware [software malicioso] que se dirija a tus credenciales del periódico que lees también en el portátil para entrar en él y robar determinados datos que tengas en ese dispositivo. Eso nos lleva a su tercera característica: son muy difíciles de detectar y muy sofisticados. Hemos visto cómo un malware alteraba los químicos del agua en una potabilizadora. Envenenar a un país entero no es difícil.

P. ¿Cuál es su aproximación para defendernos ante este tipo de ataques?

R. Necesitamos protegernos contra los últimos ataques detectados hoy y contra los que sucedieron hace 20 años, que todavía nos pueden hacer daño. Pero también contra los que aún no hemos visto. Hay que proteger la web, el móvil, los servidores de las empresas, la nube y todos los aparatos conectados al internet de las cosas. Necesitamos una aproximación multivectorial, y eso pasa por tecnologías automáticas, apoyadas en inteligencia artificial. Aquí al final se trata de prevenir, no de disuadir. La policía la mayoría de las veces no para el crimen, sino que aparece cuando este ha sucedido. Eso sirve como disuasión, pero en el ciberespacio eso no funciona.

P. ¿Hasta qué punto creció la ciberdelincuencia con la pandemia?

R. Mucho. El año pasado el número de ataques aumentó un 60% en todo el mundo respecto al anterior. Y creo que las cifras irán a más. El crecimiento se explica por dos motivos. El primero es que el mundo está ahora mucho más conectado y es más dependiente todavía de internet. Durante la pandemia la gente ha dedicado entre un 70% y 90% de su tiempo a actividades online. Eso significa también que muchas cosas que antes estaban a salvo de internet ya no lo están. Las máquinas de muchas fábricas se controlaban y mantenían de forma manual; con la pandemia se han ido conectando para hacer el trabajo de forma remota. Hospitales, bancos, oficinas… Todos han dado acceso a sus trabajadores a cada vez más funcionalidades en remoto, y eso a su vez aumenta los vectores de ataque: si alguien entra en mi ordenador posiblemente pueda entrar también en los sistemas de la compañía en la que trabajo. Por otra parte, los hackers también han estado encerrados en casa y han tenido mucho tiempo para trabajar. Sus métodos han mejorado.

P. ¿Ha ayudado a alguna empresa a evitar el colapso en este tiempo?

R. Varias veces, aunque no puedo dar nombres. Por ejemplo, una importante empresa gubernamental que presta muchos servicios en su país nos pidió ayuda. Nuestro equipo investigó y detectó dos malwares distintos que estaban controlando esa organización y que llevaban meses en los sistemas. Paramos unos 90.000 intentos de intrusión en las siguientes horas, instalamos servidores críticos como sistema de email y limpiamos 8.000 ordenadores de la organización. No sabemos cuánta información robaron los hackers antes de nuestra intervención, pero sí que podían haberla llevado al colapso.

P. En los últimos años se ha disparado el uso y la popularidad de las criptomonedas. ¿Hasta qué punto son seguras?

R. No soy experto en este tema, pero hay que tener en cuenta que hay muchas criptomonedas que de por sí son timos. Dicho esto, aunque los algoritmos de encriptación de las monedas digitales son muy robustos, la parte débil son los monederos digitales: es ahí donde se concentran las acciones de los ciberdelincuentes. Por otra parte, las criptomonedas son uno de los motivos por los que el cibercrimen ha crecido tanto en los últimos tiempos, ya que permiten monetizar los ataques. Ahora los rescates de los ransomware [programas que bloquean los sistemas de un ordenador y los liberan previo pago de una suma de dinero] se pagan de manera muy sencilla.

P. ¿Cómo de sencillo es obtener en el internet oscuro una ciberarma [programas que explotan vulnerabilidades de otros programas]?

R. Es bastante fácil. Y esa es una de las grandes diferencias con el mundo físico: para un grupo terrorista es casi imposible tener acceso a un caza F-35 porque las armas más sofisticadas están sujetas a grandes controles, están identificadas, son extremadamente caras… En el ciberespacio ocurre exactamente lo contrario. Hay muchas redes en el internet oscuro donde puedes obtener ciberarmas a precio competitivo, algunas incluso de forma gratuita. Es una industria real. Incluso puedes pagar a otros por hacer el trabajo o compartir gastos y beneficios con organizaciones criminales que se ofrecen.

P. ¿Tienen constancia de que algún gobierno se haya hecho con ciberarmas?

R. Tratamos de no mezclarnos con los asuntos de los gobiernos, pero sí hemos visto grupos relacionados con las autoridades iraníes que trataban de acceder a recursos monitorizados por nuestros equipos de investigación. Por otra parte, todos los grandes países desarrollan sus propias ciberarmas.

P. Algunas compañías, como la israelí NSO Group, desarrollan software espía que se usa contra particulares. Explotan vulnerabilidades para colarse en sistemas ajenos, igual que los cibercriminales. ¿Su trabajo es enfrentarse también a empresas legales?

R. Me gustaría dejar claro que no estamos en la misma industria. Cuando nuestros investigadores descubren una vulnerabilidad no la explotan para hacer dinero, no la venden a terceros. Tenemos claro que queremos estar del lado de la seguridad. Lo primero que hacemos es notificarle la vulnerabilidad al dueño, le aportamos toda la información que hayamos reunido, les ayudamos a arreglar el problema y finalmente la publicamos.

Puedes seguir a EL PAÍS TECNOLOGÍA en Facebook y Twitter o apuntarte aquí para recibir nuestra newsletter semanal.

Tu suscripción se está usando en otro dispositivo

¿Quieres añadir otro usuario a tu suscripción?

Si continúas leyendo en este dispositivo, no se podrá leer en el otro.

FlechaTu suscripción se está usando en otro dispositivo y solo puedes acceder a EL PAÍS desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripción a la modalidad Premium, así podrás añadir otro usuario. Cada uno accederá con su propia cuenta de email, lo que os permitirá personalizar vuestra experiencia en EL PAÍS.

¿Tienes una suscripción de empresa? Accede aquí para contratar más cuentas.

En el caso de no saber quién está usando tu cuenta, te recomendamos cambiar tu contraseña aquí.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrará en tu dispositivo y en el de la otra persona que está usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aquí los términos y condiciones de la suscripción digital.