Radiografía de la industria del cibercrimen

La SER instala "vacunas" del Centro Criptológico Nacional contra el último ataque sufrido en España. Las campañas en la Red buscan infraestructuras críticas, influir en procesos sociales, el robo o el terrorismo

El ataque a la Cadena SER registrado el pasado lunes es un claro ejemplo de la industria del cibercrimen. Los medios de comunicación se han convertido en un objetivo. La emisora, del grupo PRISA, ha afirmado que, tras un día desde el intento de secuestro de su red corporativa, realizan acciones para instalar una "vacuna" del Centro Criptológico Nacional con el fin de asegurar los sistemas e impedir que "el virus se pueda volver a activar si sigue latente". Hasta medio millar de campañas de ataques, como el sufrido por la emisora española, mantienen en vilo a un centenar de países en los que asaltan hasta 40 sectores, en muchos casos infraestructuras críticas. Casi la mitad de los equipos de cibercrimen (el 49% respaldados por Estados) busca el robo de datos sensibles, principalmente de defensa, o la irrupción en entidades fundamentales para el desarrollo de la vida cotidiana. Otro 26% está formado por activistas que tienen como objetivo influir en procesos políticos y sociales mientras un 20% rastrea la red en busca de dinero. Un 5% son terroristas que utilizan Internet como armas de última generación. Es la radiografía de la industria del crimen en Internet desvelada en un exhaustivo informe (The cyberthreat handbook, Manual de la ciberamenaza) elaborado por las compañías de seguridad Thales y Verint.

"Intentan minar la confianza en nuestro sistema de vida", afirma Keren Elazari, investigadora de la Universidad de Tel Aviv quien comenzó su carrera como hacker y ahora investiga sus comportamientos. "Podemos aprender de ellos", asegura mientras destaca cómo se han registrado ataques hasta en 600 entidades locales el pasado año y vulneraciones de seguridad en sistemas de transporte y grandes compañías.

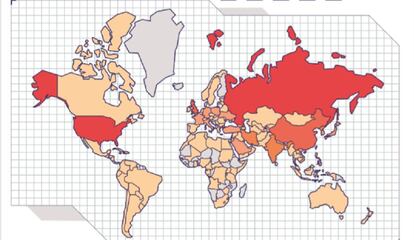

Toda esa actividad tiene un precio. El último informe de Juniper Research calcula que los ataques en Internet suponen un coste de tres billones de euros cada año y que la cifra se elevará hasta los cinco billones en 2024. Los objetivos principales son los 12 países del mundo con el PIB más alto, principalmente Estados Unidos, Rusia, la Unión Europea (particularmente el Reino Unido, Francia y Alemania) y China, seguidos por India, Corea del Sur y Japón.

Los sectores más afectados son los Estados y sus programas militares, seguidos por el sector financiero, la energía y el transporte. Los ataques a medios de comunicación, como el sufrido por la SER en España, y el sector de la salud también aumentan. "Los objetivos se multiplican. Los hackers son amigos de la automatización y la innovación. Tenemos más dispositivos que miembros de la familia. En 2020 se calcula que habrá 20.415 millones de aparatos conectados para una población de 7.635 millones de personas", explica la experta israelí.

Los datos recopilados en The Cyberthreat Handbook proceden del análisis de casi medio millar de campañas de ataques. Según esta información, los grupos más virulentos y entrenados no necesariamente desarrollan sus propios programas maliciosos (malware), sino que utilizan los creados y compartidos por otros, como los diseñados por grupos de origen chino, o los compran en la Web Oscura.

Comportamiento según el origen

También se observan pautas de comportamiento específicos según la procedencia de los ataques. De esta forma, China prefiere la minería (utilización de equipos ajenos para conseguir criptomonedas) al secuestro (ransomware). Los piratas cibernéticos de Oriente Medio se orientan más al fraude en redes sociales, la mensajería cifrada (WhatsApp, Telegram, etc.) o a través de aplicaciones móviles (especialmente que se ejecutan en Android).

Los norcoreanos, los que presentan una mayor organización y agrupación de infraestructuras, presentan una división de objetivos por especialidades: espionaje del sector de defensa en los Estados Unidos y Europa, espionaje a Corea del Sur y delitos financieros. Los grupos de atacantes de China y Corea del Norte, según el informe, se comunican entre sí y comparten técnicas y entidades estatales que los amparan. Por el contrario, los equipos rusos, cuyas motivaciones son variadas, utilizan todo el arsenal cibernético a su disposición.

En las tendencias de los ataques se observa también un cambio de estrategia ante el aumento de protección de las grandes entidades. En este sentido, se ha detectado un incremento de los asaltos cibernéticos a corporaciones menores que forman parte de la cadena de suministro de las de mayor escala. Son incursiones indirectas a través de proveedores que infectan con troyanos aplicaciones móviles, programas u objetos conectados, como cámaras de vigilancia. Otra tendencia emergente es el uso de certificados robados en sus programas maliciosos para intentar eludir los antivirus. Los nuevos métodos no implican que se hayan abandonado los viejos, que intentan aprovechar el error humano a través de engaños o suplantaciones (phishing).

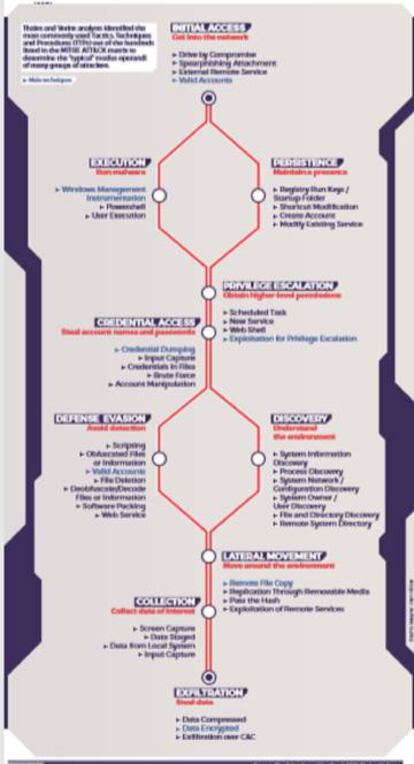

Estrategia

Los ataques combinan varias estrategias. La de acceso inicial consiste en la utilización de diversos vectores de entrada, en especial, cualquier debilidad del servidor de acceso. A partir de ahí, comienza la fase de ejecución de un programa o código malicioso en un sistema local o remoto. Si se consigue, la siguiente estrategia es la persistencia mediante técnicas para mantener el acceso a las redes pese a reinicios, cambios en las credenciales y otras interrupciones que podrían deshabilitar el acceso. Durante este tiempo, los piratas estudian los datos y todos los sistemas, fases conocidas como de “entendimiento del entorno” y “recolección”.

Con el paso del tiempo y el atacante asentado en sistemas ajenos, se pasa a la “escalada de privilegios”, que persiguen obtener permisos de nivel superior aprovechando debilidades del sistema, errores de configuración y vulnerabilidades.

Durante este proceso, los piratas intentan la llamada “evasión de defensa” a partir de técnicas para evitar ser detectados mediante la desinstalación o deshabilitación de programas de seguridad y también la ocultación y cifrado de datos. "A veces, algunos ataques son una distracción para que los servicios de seguridad no se centren en el verdadero", resalta Kazari.

Mediante las técnicas de “mando y control”, el atacante imita el tráfico normal para comunicarse entre los sistemas que ya manipula y aprovecha para obtener datos y transferirlos.

Finalmente se produce el “impacto”, cuando todas las fases anteriores permiten interrumpir o comprometer los sistemas atacados con la destrucción, sustracción, manipulación o falsificación de datos intentando, al mismo tiempo, encubrir el delito.

Tu suscripción se está usando en otro dispositivo

¿Quieres añadir otro usuario a tu suscripción?

Si continúas leyendo en este dispositivo, no se podrá leer en el otro.

FlechaTu suscripción se está usando en otro dispositivo y solo puedes acceder a EL PAÍS desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripción a la modalidad Premium, así podrás añadir otro usuario. Cada uno accederá con su propia cuenta de email, lo que os permitirá personalizar vuestra experiencia en EL PAÍS.

¿Tienes una suscripción de empresa? Accede aquí para contratar más cuentas.

En el caso de no saber quién está usando tu cuenta, te recomendamos cambiar tu contraseña aquí.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrará en tu dispositivo y en el de la otra persona que está usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aquí los términos y condiciones de la suscripción digital.