“No somos conscientes de que la amenaza más importante está en las conexiones a Internet”

Su campo de operaciones es el ciberespacio y su unidad actúa desde los ordenadores para neutralizar a un enemigo invisible que permanentemente trata de penetrar en los sistemas. Hablamos con el jefe del Estado Mayor del Mando Conjunto de Ciberdefensa

Las señales en inglés a la entrada del complejo de pequeños edificios a las afueras de Pozuelo de Alarcón, Madrid, llaman la atención. La Base de Retamares fue el cuartel general de la OTAN en España. En el verano de 2013 hacían la mudanza para dejar sitio a una unidad recién creada por el Ministerio de Defensa: el Mando Conjunto de Ciberdefensa (MCCD).

Semanas después, en septiembre, comenzaba a operar en el ciberespacio un equipo de 70 militares y 21 civiles comandados por el General Medina (pasó a la reserva el pasado julio, días antes de celebrarse esta entrevista) junto a un especialista en Comunicaciones con experiencia en operaciones internacionales, el Capitán de Navío Enrique Cubeiro (Madrid, 1962). Su cometido principal era proteger las redes y sistemas del Ministerio y planear y ejecutar operaciones militares en el ciberespacio. Entonces era algo desconocido, para algunos, incluso una misión extraña. Hoy, el ciberespacio se considera el quinto ámbito de operaciones (después de tierra, mar, aire y espacio).

Cubeiro ya era conocido por su participación en la Operación Atalanta de la UE contra la piratería en el Índico y el apresamiento de los primeros piratas juzgados y condenados en España. Habla calmada y abiertamente. Como alguien acostumbrado a explicar a qué se dedica.

- P. ¿Cómo valoraría nuestro grado de exposición como sociedad a la ciberamenaza?

- R. Hoy está considerada uno de los principales riesgos por la alta probabilidad de que ocurra y por el impacto que podría tener. Es la principal amenaza de origen humano junto con la nuclear. Nos enteramos de la punta del iceberg de lo que pasa en el ciberespacio, que es bastante opaco, no trasciende, salvo cuando hay efectos visibles sobre infraestructuras o servicios. Hay mucha guerra de la información, mucho intento de intrusión en sistemas que el ciudadano medio no ve y que incluso a veces a nosotros nos cuesta ver. Hay amenazas muy sofisticadas que precisamente lo que buscan es el sigilo.

Se ha reacionado tarde, mal y precipitadamente a algo que era evidente

desde hacía tiempo que requería respuesta"

- P. ¿Cuáles son las que más les preocupan?

- R. Lo que más preocupa al MCCD no es lo mismo que preocupa al Centro Nacional de Protección de Infraestructuras Críticas o al Incibe. Nuestras principales amenazas son agencias de información de estados, potencialmente adversarios, que tratan de posicionarse en nuestras redes y sistemas para obtener información.

- P. Pero una amenaza a infraestructuras críticas, por ejemplo, sería considerada también de seguridad nacional. ¿Es clara la delimitación de competencias entre las diferentes agencias?

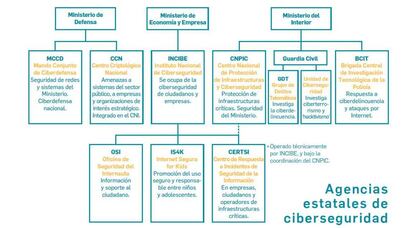

- R. En España sí está bien conseguida. Los que nos dedicamos a ello tenemos perfectamente claro nuestro ámbito de actuación. Este mundo no es muy grande y estamos muy habituados a vernos, tenemos relaciones de amistad, hay confianza entre el CCN, Incibe, CNPIC, MCCD, DSN, Guardia Civil... nadie busca un protagonismo, sino la eficacia y la eficiencia. Creo que es un ejemplo de buen trabajo de cooperación.

- P. Desde 2013 las ciberamenazas se han sofisticado, los especialistas dicen que estamos ya en la quinta generación: a gran escala y en todos los medios a la vez, redes, nube y móviles. ¿Cómo ha evolucionado la misión del MCCD desde entonces?

- R. Más que la misión, han evolucionado nuestras capacidades. Cuando llegamos aquí, esto eran solo un edificio y unas personas. Tuvimos que crear todo de la nada con no demasiado presupuesto y una idea no demasiado clara de adónde teníamos que ir, porque no había referencias. Somos una unidad nueva en un ámbito nuevo y está costando educar al entramado militar operativo de que esta capacidad existe. Estamos en una tarea permanente de educación y formación.

- P. ¿No había ningún modelo en la UE?

- R. En otros países de nuestro entorno, Italia, Francia, Suiza, Holanda, se estaban creando mandos parecidos a la vez con el mismo grado de desorientación. Existía el Cibercomando de Estados Unidos, que nació en 2009 —a raíz de un incidente muy grave por un malware que se introdujo en sus sistemas de Defensa— con unos recursos impensables para nosotros y unas 100.000 personas. Obviamente, había campos en los que sí teníamos experiencia, por ejemplo, en la protección de los sistemas del Ministerio de Defensa. Pero tuvimos que desarrollar capacidades de ciberinteligencia y ofensivas. Y en esos ámbitos no había nadie a quien preguntar. Si la ciberdefensa es ya bastante opaca entre naciones, imagine cuando se entra en inteligencia o en capacidades ofensivas. Ahí nadie te cuenta nada.

- P. ¿Ni siquiera entre socios de la OTAN?

- R. No. Se comparte información de carácter defensivo, pero no ofensivo.

- P. Viéndolo ahora en retrospectiva, ¿no ha reaccionado tarde el mundo occidental?

- R. Sí, siempre lo digo. Se ha reaccionado tarde, mal y precipitadamente a algo que era evidente desde hacía tiempo que requería respuesta. Influyeron mucho los conflictos de Siria o Ucrania, en los que se vio que una parte muy relevante ocurría en el ciberespacio: ataque a infraestructuras críticas, apagones de centrales eléctricas, robo persistente de información… y una parte que ahora mismo es difícil de ubicar, que es todo lo que tiene que ver con guerra de la información y propaganda, para lo cual se utilizan mucho las redes sociales, que se han convertido en campo de batalla y en armas de persuasión masiva.

- P. Son los mismos principios de propaganda de Goebbels potenciados por la tecnología...

- R. Exactamente. Hay estados que se están aprovechando de que no están sometidos al escrutinio por parte de su opinión pública porque no tienen contrapoderes.

- P. ¿Estamos hablando de Rusia o China?

- R. Estamos hablando de los que ya sabe. Cuando se juntan países en los que no hay ninguna vigilancia de los agentes del Estado y un ámbito como el ciberespacio en el que la atribución es prácticamente imposible y donde la impunidad es lo habitual, te encuentras con que no hay restricciones para la actividad maliciosa. Se acusa a Rusia de haber realizado campañas de manipulación en redes sociales en las elecciones de Francia y de Estados Unidos utilizando ejércitos de trols o puppets, de robar información… Imagine que se supiera que el gobierno francés, el británico o el español hubiesen hecho algo así. Lo más probable es que supusiera la caída del Gobierno. Es una partida desigual.

- P. Si EE UU, con los recursos que dedica a ciberseguridad, sufre injerencias en unas elecciones, ¿cómo defender las democracias de países más pequeños?

- R. Es verdaderamente complicado. El nivel de amenaza es similar al que existe en el terreno del robo: hay millones de carteristas capaces de hacer robos, pero solo hay un Ocean’s Eleven capaz de entrar en la sala acorazada del casino de Las Vegas. Aquí es igual. Hay infinidad de actores con capacidades muy básicas, pero luego está el agente con capacidad absoluta que, si tiene un objetivo, normalmente lo conseguirá. Si han podido interferir los correos electrónicos del director de la CIA o del director del FBI o robarle las ciberarmas a la NSA, cualquier cosa es posible dependiendo del interés que haya detrás de un agente altamente cualificado.

- P. ¿Quiénes son esta élite?

- R. Serían los grupos ciber de las grandes potencias. En la base de la pirámide de las ciberamenazas están los chavalines de quince años que usan aplicaciones en la red; a medida que vas subiendo están los hackers profesionales; más arriba, las organizaciones de crimen organizado y hacktivistas; en un siguiente nivel, organizaciones gubernamentales con importante presupuesto y gente coordinada experta en diferentes ámbitos que conforman equipos multidisciplinares: programadores, ingenieros sociales, descubridores de vulnerabilidades y, por último, en la cúspide, las agencias de las grandes potencias: la NSA, las diferentes agencias del GRU ruso, el MI6 británico… A esos no se les resiste nada.

- P. ¿Es Wannacry el mayor ciberataque que hemos sufrido en España o solo el más conocido?

- R. En España no ha habido ningún ciberataque grave. Hemos tenido incidentes aislados. Wannacry ha sido muy famoso, pero en términos de daños fue insignificante, aunque mediáticamente fuera muy importante. Se reaccionó bien, creo que en parte por esa confianza que existía ya entre los organismos responsables de ciberseguridad y los CISOS [máximos responsables de ciberseguridad de las empresas]… Se creó un grupo de trabajo que en horas empezó a dar frutos. Hubo varios cientos de ordenadores afectados, algunas empresas tuvieron que tirar abajo sus sistemas durante uno o dos días, pero, en general, los efectos no fueron muy serios. No hemos sufrido ese gran ciberataque que sí han tenido otros estados. Y quizás por eso el nivel de concienciación de la ciudadanía no es muy grande.

- P. ¿Hay falta de concienciación hasta el punto de ser un problema?

- R. Sí. Wannacry nos vino bien a los organismos de ciberseguridad y ciberdefensa porque supuso un salto en concienciación. La cúpula directiva de muchas empresas empezó a ver que esto era un riesgo de verdad y comenzaron a aumentar los recursos. ¿Cuál es el país más concienciado en ciberseguridad del mundo? Estonia, que sufrió un ciberataque en 2007 que la dejó offline durante casi un mes.

- P. ¿Cuál es el sector más concienciado en ciberseguridad?

- R. La banca, porque va a su balance de negocio. La banca sabe que tiene unas pérdidas más o menos ya contabilizadas cada año por culpa de incidentes de ciberseguridad. Pero eso no existe en otros sectores. Según el Incibe, el 86% de las empresas españolas ha sido objeto de un ciberataque en los últimos cinco años. Y el coste medio es de 60.000 euros. Para una pyme puede suponer el cierre.

- P. ¿Son gastos por secuestro de información o por reparación de daños causados?

- R. Por los dos. Ahora mismo, el negocio de delincuencia más lucrativo es el ransomware: el cifrado de los datos de un ordenador a cambio de un rescate ha superado al de la droga y la prostitución. Una empresa que desarrolle productos de ingeniería, que tenga 15 ordenadores y le encripten todo su know how puede perder su principal valor. Los ciberatacantes piden rescates asequibles. Parte del negocio es atacar a mucha gente y pedir rescates razonables. Si una empresa ve que toda su información ha sido encriptada y la alternativa es pagar un rescate de 1.500 euros, normalmente lo pagará.

- P. Cite nuestros peores hábitos.

- R. No se actualizan los sistemas operativos ni las aplicaciones, no se tiene segmentada la red para poner barreras, no hay copias de seguridad o, si las hay, están en ordenadores conectados a la red... Hay normas básicas que no cumplimos y que son el equivalente a cerrar la puerta de casa. Si la gente supiera lo fácil que es activar una cámara web en remoto se asustaría. Hay una aplicación que convierte el flash del móvil en una linterna y que, curiosamente, te pide acceso a fotografías, libretas de direcciones, correo electrónico… ¡Una linterna! Y la instalamos. No tenemos antivirus o están caducados. Y nadie tiene un antivirus en el móvil, que es una vulnerabilidad importantísima, toda nuestra información está ahí. Somos muy vulnerables y, a la vez, súper ciberdependientes. Y el usuario medio es el que sale siempre perdiendo.

Wannacry nos vino bien a los organismos de ciberseguridad y ciberdefensa porque supuso un salto en concienciación"

- P. ¿Cuántas intrusiones se llegan a identificar?

- R. Es muy difícil, entre otras cosas porque es muy fácil imitar, reutilizar software… hasta hace unos años, cuando una empresa de ciberseguridad analizaba una campaña había una serie de indicios que se utilizaban para decir “probablemente han sido los rusos o los chinos”, como el lenguaje de la programación, notas de los programadores, el uso de un teclado específico. Eran indicios muy endebles. A este nivel es casi imposible obtener pruebas válidas para un tribunal.

- P. ¿No resulta muy obvio dejar esos rastros?

- R. Se dejaban, en muchas ocasiones eran funcionarios del Estado que trabajaban en horario de oficina. Siempre digo que cuando desarrollemos un malware vamos a poner un poquito de ruso, un poquito de chino, un poquito de iraní y unas horas de compilación que correspondan a todos lados.

- P. ¿Quiere decir que ustedes también llevan a cabo ciberataques?

- R. Nosotros estamos desarrollando capacidades ofensivas, nunca lo hemos ocultado. Si no tienes capacidades ofensivas no tienes capacidad de disuasión. En este caso, el MCCD estaría legitimado para, en circunstancias muy restrictivas, poder atacar en el ciberespacio si ha existido una agresión previa.

- P. ¿Por ejemplo?

- R. No puedo dar ejemplos de acciones concretas, pero sí del abanico de posibilidades: infiltración en sistemas adversarios con diferentes fines, como obtención de información, alteración de la información como paso previo a inutilizar el sistema, reducir o impedir un determinado servicio, secuestro de activos, etcétera. Como en el resto de ámbitos operativos, nuestras acciones tienen que cumplir una serie de requisitos previos, de los cuales la legitimidad es el primero y fundamental.

Vamos hacia la existencia de ciberejércitos

- P. ¿Se compran también ciberarmas?

- R. Sí, se compran vulnerabilidades. Las ciberarmas son muy volátiles. Su efectividad está sometida a una casuística muy grande, caducan e incluso las puede reutilizar el atacado en tu contra, usar tu código, hacer lo que se llama ingeniería inversa, descubrir cómo funciona y utilizarla contra ti.

- P. ¿Qué estrategia consideran más eficaz para la seguridad, hacer públicas posibles vulnerabilidades descubiertas o reservarse la información?

- R. La NSA tenía ciberarmas que explotaban vulnerabilidades desconocidas de productos de Microsoft y no lo advirtieron, porque prefirieron tener el conocimiento. Yo pienso que estaría antes la denuncia de esa vulnerabilidad que el posible uso que podamos hacer de ella. Me parece mucho más importante avisar de que hay una vulnerabilidad que podría poner en peligro a personas y organizaciones.

- P. Se ha quejado de la falta de recursos y reacción rápida a las peticiones. ¿Sigue con las mismas carencias?

- R. Yo no me quejaba a nivel de Defensa, sino en general. Me quejo de que todavía no seamos conscientes de que la amenaza más importante ahora mismo para organizaciones y empresas está en las conexiones a Internet, de que las organizaciones no tengan muy claro dónde está su perímetro en el ciberespacio, que no tengan expertos en ciberseguridad o tengan pocos y sin la formación adecuada, de que no se gaste en recursos. La ciberseguridad requeriría de un gasto al menos similar al de la seguridad física, y es mucho más probable que el ataque llegue desde el ciberespacio.

- P. ¿Tienen problemas de captación de expertos, es un talento escaso muy cotizado en el sector privado?

- R. Sí, cotiza muy al alza, pero curiosamente no hay tanta demanda del mercado. Hay estudios que dicen que hay una carencia de dos millones de expertos en ciberseguridad en el mundo, que equivaldría a entre a 50.000 y 100.000 en España, pero la realidad es que no hay esas ofertas de trabajo porque todavía no hay esa concienciación de que hay que gastar en esto.

- P. ¿Siguen viendo la creación de un cuerpo civil de ciberreservistas como una solución de apoyo?

- R. Esta iniciativa, que no partió de Defensa, creemos que es interesante, ya funciona en otras naciones. Si tira de hemeroteca, esta idea se asocia a tres falacias: queremos 2.000 hackers gratis. No son 2.000, el grupo inicial estaría más cerca de los 20, sería un grupo pequeño con un crecimiento progresivo; no son hackers, son expertos en los distintos campos de la ciberseguridad y la ciberdefensa; y no trabajarían gratis, tendrían una retribución. Sí serían personas cuyo principal interés es sentirse a gusto por poner su talento al servicio de una sociedad que podría estar en riesgo. No hablamos de patriotismo ni de Fuerzas Armadas, sino de sociedad. Y hay muchísima gente que está deseando entrar a trabajar con nosotros por esa razón.

- P. ¿Dónde buscan a sus expertos?

- R. Nos tenemos que nutrir del ámbito de las Fuerzas Armadas, fundamentalmente de gente que tiene conocimientos de seguridad de la información y que luego formamos para su puesto de trabajo: no es lo mismo un especialista en ingeniería inversa de malware que un operador de gestión de incidentes o un experto en intrusión de sistemas... hay infinidad de perfiles a desarrollar porque son nichos muy específicos. Somos probablemente la unidad de las Fuerzas Armadas que más tiempo y dinero dedica a formar a su gente, aquí hay que reciclarse continuamente. Por eso, para nosotros, más importante que la captación es la retención.

- P. ¿Está consiguiendo retenerlos?

- R. Sí, con motivación, con liderazgo, consiguiendo un buen ambiente de trabajo, que el día a día les llene, que vean su trabajo reconocido… lo que más me interesa es que la gente se levante con una sonrisa porque le encanta venir a trabajar. Tengo a gente así. ¿Se puede saber cuántos son? No, es una de las pocas cosas que no puedo contar. Pero vamos hacia la existencia de ciberejércitos. Hace tres días despedía al General Medina y le agradecía su visión de la trascendencia histórica que tenía crear una unidad muy pequeñita, el embrión de algo que llegará a ser muy importante. Ya estamos viendo que otros países de nuestro entorno van a unidades de hasta cuatro cifras.

El ruido de fondo de las obras no ha cesado durante la entrevista. El edificio nuevo ya suena.

Glosario

Términos básicos para navegar por el mundo de la ciberseguridad.

Trol Internauta que se caracteriza por ejercer un comportamiento tóxico.

'Puppet attack' En inglés, "ataque de marionetas". Es un tipo de amenaza que aprovecha la vulnerabilidad de los objetos del Internet de las Cosas para infiltrarse.

'Malware' Programa dañino diseñado para provocar un perjuicio en una computadora. Tienen múltiples fines: robo o secuestro de datos, borrado de información, control remoto, etcétera.

'Ransomware' Programa diseñado para engañar al receptor, que cifra los datos de un ordenador para luego pedir un rescate.

CISO Chief Information and Security Officer, en inglés. El máximo responsable de velar por la ciberseguridad de una organización.

Wannacry El ataque de ransomware más mediático hasta la fecha. 230.000 computadoras fueron infectadas con un robo y encriptación de datos. En España afectó a grandes compañías como Telefónica.

Tu suscripción se está usando en otro dispositivo

¿Quieres añadir otro usuario a tu suscripción?

Si continúas leyendo en este dispositivo, no se podrá leer en el otro.

FlechaTu suscripción se está usando en otro dispositivo y solo puedes acceder a EL PAÍS desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripción a la modalidad Premium, así podrás añadir otro usuario. Cada uno accederá con su propia cuenta de email, lo que os permitirá personalizar vuestra experiencia en EL PAÍS.

¿Tienes una suscripción de empresa? Accede aquí para contratar más cuentas.

En el caso de no saber quién está usando tu cuenta, te recomendamos cambiar tu contraseña aquí.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrará en tu dispositivo y en el de la otra persona que está usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aquí los términos y condiciones de la suscripción digital.