Por el mundo tras un virus con placa

Una banda rusa con delegación en la Costa del Sol tima a miles de internautas de siete países Con un falso aviso policial acusaban a las víctimas de visitar páginas de porno infantil

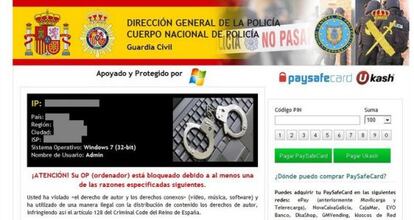

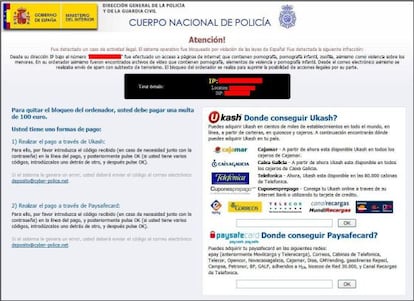

A finales de 2011, en las comisarías comenzaron a recibir una llamada desconcertante. Eran ciudadanos enfurecidos por un mensaje que saltaba al encender su ordenador y que iba avalado por el escudo de la Policía Nacional: “Su dirección IP ha sido registrada en webs ilegales orientadas a la difusión de la pornografía infantil, zoofilia e imágenes de violencia contra menores”. La alerta aseguraba que la única forma de volver a usar el ordenador, bloqueado por mandato legal, era una multa de 50 o 100 euros. Uno de los grandes timos cibernéticos de nuestros días estaba en marcha.

Los agentes de la Brigada de Investigación Tecnológica (BIT) de la Policía Nacional ya sabían de qué virus se trataba porque hacía meses que agentes de seis países europeos estaban recibiendo llamadas idénticas. La investigación que lanzaron ha pasado por cables de fibra óptica de medio mundo y su primer gran capítulo culminó en diciembre con la detención en Dubái de un ruso de 27 años, cabecilla de la organización. Pero la operación no ha terminado, como demuestra que una noche un mes después entraran de una patada en casa de los 10 presuntos responsables de la célula financiera de la red en España. Seis rusos, dos ucranios y dos georgianos instalados en la Costa del Sol para lavar el millón de euros que recaudaron en un año. Los encontraron en pijama, con un cajón con 200 tarjetas de crédito y 50.000 euros escondidos en el baño junto a postizos de cabello.

La banda jugaba con la psicología del infectado, que muchas veces había visitado páginas de las que se avergonzaba

El rastreo de esta banda, que ha atacado decenas de miles de ordenadores de 22 países, requería especiales habilidades técnicas, así que al inicio de la investigación la BIT recurrió a un conocido, David Sancho, investigador especializado en amenazas informáticas de Trend Micro, una compañía estadounidense de seguridad en Internet con delegación en Madrid. Sancho, que en 12 años de lucha contra toda clase de virus, piratas y grietas en sistemas se ha convertido en una eminencia en el campo, coopera frecuentemente con la policía. “Los chicos de la BIT me llamaron y empezamos a tomar muestras del virus. Ellos cogieron por su lado y yo por el mío”, cuenta por teléfono desde un congreso.

Lo que hizo Sancho fue destripar el virus para conocer su composición y el itinerario que seguía por la red. Dio con proveedores, dominios, correos utilizados para registrarlos… “Saqué los servidores con los que contactaba. Yo solo puedo llegar hasta allí. A partir de ese punto, la policía hace su trabajo”.

Una investigación concienzuda

Como Hansel y Gretel, la BIT y Sancho fueron recogiendo miguitas que les llevaran hasta casa. La dirección IP contaminante sobre la que comenzó a trabajar el investigador era la 188.190.99.174, que localizó en Ucrania. Pero la banda se movía a una velocidad tremenda cambiando de servidores (los nodos encargados de rebotar el virus): Alemania, Reino Unido, Estados Unidos... Sin embargo, detalles como la basurilla en los códigos que generaba mensajes de error en cirílico eran indicios que apuntaban a Rusia. Se trataba de la pista buena y, tras un año de investigación, la policía llegó al vértice de la pirámide criminal. A partir de ese momento solo tuvo que esperar a que el cabecilla saliera de su país para pasar las vacaciones en los Emiratos Árabes, donde fue detenido.

El llamado popularmente “virus de la policía” es un ransomware (de ransom, rescate), modalidad de virus que apareció en Rusia en 2005 en una versión muy primitiva (fundía la pantalla y decía: “Esto es un secuestro, paga”) para ir evolucionando a engaños más refinados. La versión de esta banda tiene la peculiaridad de que, tras introducirse en el ordenador del usuario, localiza en qué país se encuentra y, en función de este, le extorsiona con un mensaje que finge venir de su policía nacional.

Conocer la cantidad de infectados es imposible. En España se han llegado a 1.200 denuncias y una web oficial sobre el problema acumula 750.000 visitas. Hay decenas de miles de casos en Alemania, Francia, Italia, Bélgica, Reino Unido y Austria, y Rob Wainwright, el director de Europol —implicada en la investigación— calcula que un 3% de ellos ha pagado por rescatar su ordenador. Wainwright ha calificado la operación como “el primer gran éxito” en la lucha contra una modalidad de estafa que en los próximos años será feroz.

La banda jugaba con la psicología de los infectados, que aunque no hubieran infringido la ley, muchas veces sí habían hecho algo de lo que no les apetecía hablar. Los secuestradores sabían que cuanto más cierta pareciera la acusación, más probable es que pagara la víctima. Por eso la mayoría de las infecciones venían de páginas pornográficas. Los criminales contrataban allí un espacio publicitario y, en vez de llenarlo con un reclamo picante, introducían un código que envenenaba al que pinchaba. Pero si usted pensaba enseñarle este reportaje a su pareja, padres o hijos para exculparse por ese extraño virus que infectó su ordenador, aún le queda un argumento: no todos los casos son por ver contenidos discutibles. “Hay quien se ha infectado hasta en páginas de magdalenas”, cuenta Sancho. Esto es así porque los criminales también externalizan servicios: contratan piratas informáticos para que expandan sus virus. Y estos piratas que trabajan al peso a veces dejan la carga en el primer sitio que encuentran.

La banda ha explotado diversas formas de coacción. “A veces, en lugar del emblema de la policía usaban el de la SGAE para decirte que habías pirateado. El recurso más creativo que he visto es que, después de exhibir la placa, te activaban la webcam y te veías a ti en tu ordenador, consiguiendo el efecto de que te espían”.

Blanqueo por Internet

Los miembros del grupo no parecen primerizos. La arquitectura de los virus es la misma que la de otros célebres, y la infraestructura que utilizaban los relaciona con Rove Digital, unas leyendas del cibercrimen derribadas en 2011 por el FBI en Estonia en el golpe de mano más espectacular contra este tipo de delitos que se conoce, dejando de lado el ataque contra Kim Dotcom y su imperio Megaupload. La operación contra Rove Digital, llamada Ghost Click, estuvo a punto de implicar que millones de internautas se quedaran sin Internet, puesto que requirió restablecer la configuración de las redes manipuladas. La banda trampeaba ordenadores y servidores para que, cuando el internauta pinchara un anuncio, por ejemplo de Google, el virus le llevara a una publicidad de Viagra. Luego, los delincuentes, camuflados tras una empresa legal, cobraban por la publicidad que vendían. Los tribunales estonios han rechazado esta misma semana la extradición a EE UU del cabecilla del entramado, Vladímir Tšaštšin.

La célula detenida en España blanqueaba el dinero mediante cupones virtuales y luego lo enviaba a Rusia

Este es uno de los problemas que suele encontrar la policía: la impunidad que ofrecen países del Este. El líder de la banda del “virus de la policía” fue detenido en Dubái porque en Rusia no cometió delitos. Los criminales procuran no causar problemas en su país nido, como demuestra que el virus ni siquiera estuviese traducido al ruso.

La célula financiera detenida en España se dedicaba a lavar el dinero mediante un sistema que apunta por dónde puede ir el futuro del ciberblanqueo. En sus inicios, los criminales cobraban por tarjeta de crédito, hasta que comprobaron que eran fáciles de rastrear. Entonces empezaron a exigirle al estafado en el mensaje que hacían aparecer en su ordenador que pagase mediante PaySafeCard y UKash, cupones que se adquieren en bancos, gasolineras y quioscos por un importe fijo —como al recargar un teléfono— y que proveen de un código PIN que sirve para comprar en cualquier tienda virtual. El estafado suministraba el código a los delincuentes, que, para disolver sus trazas, lo revendían con descuentos en foros de Internet. Así, cuando, después de haber pasado por varias manos, su comprador final lo usaba para algo tan inocente como adquirir una guitarra o una cámara de fotos, la policía se topaba con un inocente a miles de kilómetros.

Una vez vendidos los códigos, la célula retiraba el dinero de cajeros y lo enviaba a Rusia por transferencia o locutorios. Aparte de la española, probablemente queden más redes de blanqueo por distintos países, lo que habla de ganancias mucho mayores.

A pesar de que esta red se haya hundido, la amenaza no ha acabado. Hay muchos grupos desarrollando su versión del virus. “No dejarán de hacerlo mientras sea rentable. Este tipo de ataques van a ir aumentando y refinándose”, anuncia Sancho: “Este grupo es probablemente el primero, como se puede ver por sus códigos, pero cada vez son más, y más efectivos”.

Tu suscripción se está usando en otro dispositivo

¿Quieres añadir otro usuario a tu suscripción?

Si continúas leyendo en este dispositivo, no se podrá leer en el otro.

FlechaTu suscripción se está usando en otro dispositivo y solo puedes acceder a EL PAÍS desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripción a la modalidad Premium, así podrás añadir otro usuario. Cada uno accederá con su propia cuenta de email, lo que os permitirá personalizar vuestra experiencia en EL PAÍS.

¿Tienes una suscripción de empresa? Accede aquí para contratar más cuentas.

En el caso de no saber quién está usando tu cuenta, te recomendamos cambiar tu contraseña aquí.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrará en tu dispositivo y en el de la otra persona que está usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aquí los términos y condiciones de la suscripción digital.