“Querido amigo, hemos ‘hackeado’ tu empresa”. Así actúan las ciberbandas

David Conde trabaja desactivando ataques informáticos a compañías chantajeadas por piratas en la red. Todo empieza por un correo electrónico con un encabezamiento educado.

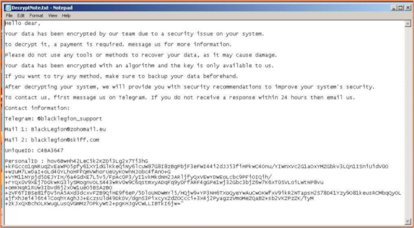

Cuando llaman de urgencia a David Conde, malo. Por lo general, la llamada procede de una empresa, grande o pequeña, cuyos sistemas acaban de ser invadidos por piratas informáticos y se halla al borde del colapso. Él sabe lo que se va a encontrar porque lo ha visto muchas veces, según cuenta: la empresa está paralizada, el responsable de seguridad informática desbordado, los jefes abrumados, los empleados desconcertados y todos llamándose unos a otros, preguntándose qué pasa, cómo se arregla esto. Los delincuentes, que por lo general se internaron en los intestinos de la empresa días atrás, se han paseado tranquilamente por los bancos de datos de la compañía y de sus empleados, han maniatado el sistema informático y se han hecho con todas las claves de acceso y con las direcciones particulares y los teléfonos móviles de quienes han querido. Ya están listos para desatar el caos pulsando una tecla. “Cuando se han aburrido o ya tienen lo que buscaban cifran todo (encriptan y bloquean el sistema) y envían una nota informando de qué quieren”. La nota está en inglés y en términos muy correctos y tras encabezamientos convencionales —y un tanto irónicos— como “Querido amigo”, “Hola amigos” o “Hola querido”, les piden dinero a cambio de no hacer públicos esos datos y devolverles el mando del sistema. “Es entonces cuando la empresa nos llama, desesperada”, cuenta Conde.

Conde, de 40 años, es jefe de operaciones de la empresa de ciberseguridad S21Sec, del grupo Thales. Lleva siete años en este puesto, pero toda la vida pegado a un ordenador. Es consciente de la oleada creciente de ciberataques que recorre el mundo y que, a su juicio, no va a parar. La suma mundial de todo este negocio equivale a la tercera economía del planeta. Y España no es una excepción. Los recientes asaltos al Banco de Santander, Telefónica, Iberdrola o la DGT son solo un ejemplo.

A la llamada de SOS Conde acude, por lo general, con un equipo de tres personas, todos expertos informáticos, armados de equipos dotados de barreras y estructuras especiales inmunes al virus que corroe la empresa que van a limpiar. No es raro que trabajen siete días seguidos en el mismo sitio, a una media de 15-17 horas diarias en una lucha contrarreloj. Conde aconseja no negociar y no pagar. “Primero porque es un delito; segundo, porque nada te garantiza que una vez con el dinero, los otros te vayan a devolver los datos”, asegura.

Cuenta que hace tiempo una pequeña empresa industrial española fue víctima de un ciberataque orquestado desde la India. Habían entrado por medio de las credenciales (usuario y contraseña) de una empleada que, meses atrás, había respondido a un masivo correo fraudulento de los denominados phishing (pesca en inglés). Era un correo aleatorio enviado a cerca de un millón de usuarios de medio mundo y al que esta empleada inadvertida picó. Las credenciales acabaron en manos de alguien que, por siete dólares, los vendió en la dark web (el territorio de internet no accesible a los buscadores convencionales). Fueron adquiridos por el grupo que operaba en la India.

“A lo mejor eran rusos, quién sabe, pero lo que sí sabemos es que operaban desde la India”, recuerda Conde. Utilizando como llave las credenciales de la empleada, los piratas informáticos se apropiaron de su ordenador y con él como palanca, escalaron hasta inutilizar todo el sistema operativo de la empresa. Pidieron 200.000 euros por devolverles la vida a los ordenadores y no hacer públicos todos los datos que obraron en su poder. “Dieron un número de cuenta en Reino Unido y la empresa depositó ahí el dinero. Ellos se esfumaron, el dinero se esfumó y nosotros tuvimos después que ponernos a trabajar para recuperar el sistema desde cero porque los delincuentes no devolvieron nada”, recuerda Conde.

Este experto ha luchado contra ciberataques a hoteles en los que se bloquea la central de reservas y los empleados no saben quién ha reservado y quién no, inutilizándolo todo; o contra cadenas de televisión en los que, de repente, aparece en la pantalla una nota que dice que no se emite nada por problemas técnicos; o contra hospitales en los que, además de hacerse con los datos y las historias clínicas de los pacientes, los ciber-ladrones desarticulan todo el entramado de citas, destruyendo la inmensa agenda del centro médico. A veces le toca anular la sencilla intentona de robo de un chico de 16 años que trata de apropiarse desde el salón de su casa del sistema informático de una pequeña empresa y pedir por el rescate 5.000 euros; pero otras veces, relata, se las ha visto con cientos de hackers-espía coordinados atacando a la vez a una empresa que fabricaba una pieza de un motor que encajará en un caza de Estados Unidos y que actuaban, según cree él, bajo la supervisión del Gobierno chino.

Para restaurar un sistema informático dañado, por lo general, lo que hace el equipo de Conde es volver atrás en la red de la empresa hasta reconstruir el sistema en una fecha anterior al ataque. Lo que los técnicos denominan un backup. Y a partir de ahí tratan de expulsar al invasor. Por eso es vital actuar rápido. Y, según Conde, conviene prevenir y tener una respuesta preparada para un ciberataque. “Porque este llegará, tarde o temprano”, añade.

Hay ciber bandas que descerrajan una empresa, entran, roban y luego, en vez de pedir un rescate, venden a otra ciber-banda el acceso para que sean estos segundos los que se encarguen del chantaje. Como si les dejaran la puerta abierta. Los primeros se llevan los datos y los venden en el mercado negro de la web. Los segundos se ocuparán de extorsionar. Otros grupos sirven de mediadores entre la empresa atacada y la banda de piratas informáticos atacante. El intermediario asegura a la empresa víctima del chantaje que si paga verá devueltos sus datos y su sistema sin problema y sin daños y a la banda intrusa les promete que la empresa pagará. Todo por un porcentaje de un lado y de otro.

En un mundo acelerado y cambiante como es el de la tecnología puntera, Conde se encuentra, además, cada cierto tiempo, con una innovación técnica, con un truco nuevo o con una novedosa manera de violar una barrera de seguridad. Hace meses descubrió que hay hackers capaces desde la India de violar un teléfono móvil estadounidense al que el propietario accedía con un usuario y una contraseña y, además, un código particular. Otras veces, su labor consiste en convertirse en un Sherlock Holmes digital: una empresa de ventas al por menor se apercibió hace tiempo de que en todas las ofertas que planeaba sacar se le adelantaba la competencia en cuestión de días. Sospechó que albergaba un espía dentro que pasaba información. Pero no tenía ni idea de quién podía ser. Y contrató a Conde para que, a base de escrutar los datos informáticos de la empresa, descubriera quién era el traidor. Y lo hizo.

En ocasiones, todo se vuelve muy inquietante: una noche en que Conde trabajaba desde su casa en la desactivación de un ataque a un cliente, notó que su ordenador, de repente, se ralentizaba. Pronto descubrió, con cierto estupor, que la banda rusa a la que él trataba de cerrar el paso a base de cortocircuitar su acceso a los datos de la empresa que le había contratado se había internado a su vez en su propio ordenador e intentaba bloquearle a él. El ratón de pronto perseguía al gato. Sabedor que los rusos eran buenos y que podían vencerle por lo menos esa noche, Conde reaccionó rápido: aisló el ordenador y reseteó todos los aparatos de su casa susceptibles de haber sido invadidos: el módem, el resto de los ordenadores y la televisión. Después pensó en la nevera, un típico frigorífico normal de esos que tienen unos sensores y unos dígitos para informar de la temperatura, una minucia tecnológica de sistema operativo. Pero eso bastaba a los rusos para entrar y asaltar después, tal vez meses después, al resto de la red doméstica. Solo cuando reseteó la nevera se fue a dormir.

Sigue toda la información de Economía y Negocios en Facebook y X, o en nuestra newsletter semanal

Tu suscripción se está usando en otro dispositivo

¿Quieres añadir otro usuario a tu suscripción?

Si continúas leyendo en este dispositivo, no se podrá leer en el otro.

FlechaTu suscripción se está usando en otro dispositivo y solo puedes acceder a EL PAÍS desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripción a la modalidad Premium, así podrás añadir otro usuario. Cada uno accederá con su propia cuenta de email, lo que os permitirá personalizar vuestra experiencia en EL PAÍS.

¿Tienes una suscripción de empresa? Accede aquí para contratar más cuentas.

En el caso de no saber quién está usando tu cuenta, te recomendamos cambiar tu contraseña aquí.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrará en tu dispositivo y en el de la otra persona que está usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aquí los términos y condiciones de la suscripción digital.