Seguridad corporativa

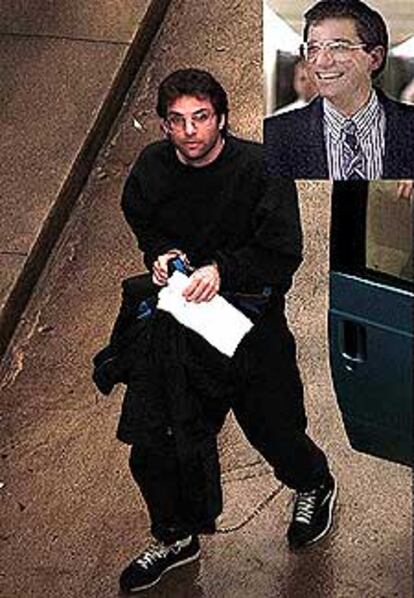

LA SEGURIDAD CORPORATIVA es una quimera. También lo es la intimidad financiera personal. Yo debería saberlo; pasé cinco años de mi vida en una prisión federal por probarlo.

Un reciente informe del Instituto de Seguridad Informática y el FBI descubrió que el 90% de las empresas estadounidenses que habían respondido a la encuesta habían advertido violaciones de su seguridad durante el año anterior. Muchas compañías creen que pueden proteger su información y sus redes de los delincuentes adquiriendo tecnologías de seguridad como cortafuegos, programas antivirus y sistemas de verificación biométrica. Pero aunque es esencial usar la tecnología para evitar y detectar a los piratas informáticos, es ingenuo confiar sólo en la tecnología.

Cualquiera con Internet y una tarjeta telefónica de prepago puede obtener su número de carnet de conducir o de la Seguridad Social

La 'ingeniería social' es una versión moderna de lo que yo llamo el arte del engaño, que los estafadores han utilizado durante siglos

Lo sé porque el pirateo informático era lo que hacía antes de marzo de 2000, cuando me declaré culpable de acceder ilegalmente a una serie de redes informáticas en todo el país.

La mayor vulnerabilidad de la seguridad informática no proviene de los defectos tecnológicos del equipo o de los programas, sino del eslabón más débil de la cadena de seguridad: las personas. Y no sólo de los empleados deshonestos.

Personas con acceso a información confidencial en las que se confía pueden ser engatusadas o engañadas para que entreguen las llaves del reino. La técnica se llama ingeniería social, y es una versión moderna de lo que yo llamo el arte del engaño, que los estafadores han estado utilizando durante siglos.

Un atacante, de fuera o de dentro, puede aprovecharse con facilidad de la confianza que tenemos en los compañeros de trabajo y de nuestro respeto por las personas con autoridad. Por ejemplo, alguien le llama diciendo que se ha detectado un problema con su servidor y que corre el peligro de perder todos sus datos. Necesita colocarlo en otro servidor; tendrá que cambiar su contraseña y mantenerla hasta que el problema se haya resuelto.

Le da una nueva contraseña para que la use y espera mientras usted hace el cambio y comprueba que funciona. Usted cuelga, algo molesto por la interrupción, pero quizá sintiéndose confortado por el hecho de que los informáticos le cuiden tan bien.

Pero, ¿realmente era una persona del departamento de informática o un pirata informático que ahora tiene acceso a su ordenador? No sólo las empresas y las agencias estatales son los objetivos. Uno de los delitos que aumentan a más velocidad actualmente, el robo de identidad, con frecuencia usa esas mismas técnicas contra los individuos. Más aún, su información personal no es privada en absoluto.

Cualquiera con acceso a Internet y una tarjeta telefónica de prepago anónima puede, en sólo unos minutos, obtener su número de carnet de conducir, su número de la Seguridad Social, el nombre de soltera de su madre y los nombres de su cónyuge, sus hijos y sus mascotas. Mucha de esta información se puede conseguir fácilmente en Internet o a través de una o dos llamadas telefónicas de ingeniería social.

En la película Atrápame si puedes, el protagonista Frank Abagnale, hijo, ilustra el arte del engaño que se esconde tras los ataques de ingeniería social. Haciéndose pasar por personas con autoridad, un piloto, un médico, un abogado influye en las actitudes de sus víctimas y se gana su confianza, lo que le permite pasar cheques sin fondos por todo el mundo.

El pirata informático que utiliza tácticas de ingeniería social roba su confianza de una forma muy similar. Piense en esta posibilidad: su teléfono suena y al otro lado de la línea le habla un hombre de la compañía telefónica. Le dice que tiene un saldo pendiente de pago de 63,14 euros y si no paga antes de las cinco de la tarde, su teléfono será desconectado y se le exigirá hacer un depósito de 300 euros antes de restaurar el servicio.

Usted insiste en que pagó a tiempo. La persona que llama dice que no se ha recibido ningún pago y que se le envió por correo un aviso de desconexión. Con espíritu servicial, el hombre se ofrece a repasar los archivos para ver si puede localizar el pago. Esta operación se alarga durante unos cuantos minutos mientras usted oye teclear y algún que otro comentario. Sigue sin poder encontrar nada, de modo que le pide que saque su talonario de cheques y le dé los datos de su banco, el número de cheque y la cantidad pagada. Nada. Entonces le pide que lea uno a uno los números impresos en la parte inferior de sus cheques.

Usted acaba de darle su número de cuenta corriente. Al poco tiempo, empiezan a cobrarse cheques desconocidos de su cuenta o el pirata informático tiene acceso a sus cuentas de crédito gracias a la información recogida de su cuenta corriente. Una de las claves para evitar que esto le suceda, en casa o en el trabajo, es estar alerta y verificar la identidad de cualquiera que le pida información sensible.

"Las lenguas sueltas hunden los barcos". Este eslogan se empleaba en la II Guerra Mundial para instruir al personal militar y a los civiles sobre la importancia de mantener en secreto los movimientos de tropas. Ahora es una buena ocasión para actualizarlo y con él hacer que la gente tome conciencia acerca de los embaucadores que pueden querer los secretos de su empresa o apoderarse de su historial de crédito personal: "Esté alerta o perderá hasta la camisa".

@Los Angeles Times

Tu suscripción se está usando en otro dispositivo

¿Quieres añadir otro usuario a tu suscripción?

Si continúas leyendo en este dispositivo, no se podrá leer en el otro.

FlechaTu suscripción se está usando en otro dispositivo y solo puedes acceder a EL PAÍS desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripción a la modalidad Premium, así podrás añadir otro usuario. Cada uno accederá con su propia cuenta de email, lo que os permitirá personalizar vuestra experiencia en EL PAÍS.

¿Tienes una suscripción de empresa? Accede aquí para contratar más cuentas.

En el caso de no saber quién está usando tu cuenta, te recomendamos cambiar tu contraseña aquí.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrará en tu dispositivo y en el de la otra persona que está usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aquí los términos y condiciones de la suscripción digital.