El ciberatac es va propagar per mig món per la desídia de les empreses

Microsoft va enviar al març una solució que barrava el pas al virus. Les organitzacions afectades no l'havien aplicat

Nombroses organitzacions, incloent l'operadora Telefònica i els hospitals del Regne Unit, han caigut víctimes d'un atac massiu de ransomware, un tipus de codi maliciós que xifra els fitxers de l'ordinador a manera d'ostatge per sol·licitar un rescat econòmic. El pagament d'aquest rescat, que s'ha de fer en bitcoins, una criptomoneda que evita els rastres bancaris, no garanteix el desxifrat dels arxius.

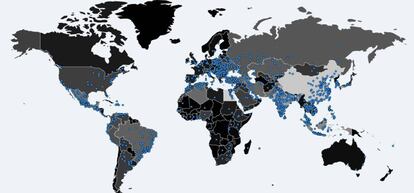

"De moment, hem detectat més de 45.000 atacs en 74 països repartits per tot el món. I segueix estenent-se ràpidament", va dir Costin Raiu, director de l'equip d'anàlisi i investigació de Kaspersky Lab, una companyia multinacional especialitzada en seguretat informàtica. L'empresa de seguretat informàtica Avast eleva la xifra de països afectats pel ciberatac a 99.

Els segrestos informàtics no són pràctiques desconegudes per als experts de seguretat. Però aquest atac es propaga com el foc a l'estiu per no adoptar mesures bàsiques de seguretat. Aquest atac consta de dues parts, tal com han conclòs diversos experts en seguretat: un cuc informàtic que estén la infecció als equips de la mateixa xarxa desactualitzats i el codi Wanna Cry que segresta els fitxers de la màquina infectada. El forat de seguretat en el protocol de xarxa de les versions de Windows afectades va ser emprat per l'Agència de Seguretat Nacional nord-americana (NSA) per obtenir informació, segons va filtrar el grup Shadow Brokers. El seu funcionament es va fer públic, i aquest divendres el món ha comprovat el resultat.

Edward Snowden es va fer ressò de la notícia: "Si la NSA hagués comunicat l'error de seguretat de forma privada quan el va trobar, i no quan el va perdre en la filtració, això podria no haver passat".

Microsoft va enviar una solució de seguretat "crítica" el 14 de març. Però les organitzacions afectades no l'havien aplicat encara. Gairebé dos mesos des del llançament de la solució fins a la infecció pel virus que segueix propagant-se per Europa, Rússia o els Estats Units.

Els experts en seguretat descarten que hagi estat un atac dissenyat i desenvolupat per i per a comprometre els equips de Telefónica o el Sistema Nacional de Salut del Regne Unit. "No crec que els cibercriminals darrere de Wanna Cry hagin establert els hospitals com a objectiu", diu Matthew Hickey, cofundador de Hacker House, una companyia especialitzada en oferir solucions de seguretat informàtica, a EL PAÍS. "Són víctimes del ransomware perquè no van instal·lar les solucions en una franja de temps raonable".

La perillositat del virus radica en la seva capacitat de propagació. N'hi ha prou que una màquina infectada entri a la xarxa per infectar les altres. Els experts consultats per aquest diari concorden que és un dels majors atacs cuc que es recorden dels últims anys i que serveix per recalcar, per enèsima vegada, que les empreses són poc curoses amb la seguretat dels seus equips i xarxes.

Microsoft publica actualitzacions de seguretat

Microsoft ha publicat aquest dissabte una actualització de seguretat per als seus sistemes operatius Windows XP, Windows 8 i Windows Server 2003 el resposta a l'atac de ransomware que s'ha propagat per mig món. És una maniobra d'excepció. Aquestes versions no reben actualitzacions tret que una organització les sol·liciti i les pagui.

Els usuaris que tinguin els seus equips actualitzats estan protegits davant la propagació del cuc informàtic. Els que no, Microsoft els prega instal·lar la solució MS17-10. Windows Defender també ha estat posat al dia per detectar aquesta amenaça com Ransom:Win32/WannaCrypt. La companyia diu que l'atac pot evolucionar amb el temps i recomana defensar-se activament deshabilitant protocols de xarxa en desús que poden ser una porta d'entrada pels ciberdelinqüents.

"Wanna Cry no és el cuc informàtic", ha conclòs Hickey després de la seva anàlisi independent de l'executable. "El ransomware es propaga a través d'un codi que explota la vulnerabilitat MS17-010". L'expert diu que el cuc es pot usar per injectar un altre tipus de codi maliciós i alerta que està programat perquè sigui senzill fer-ho.

Es coneix com es propaga el virus a través de la vulnerabilitat corregida (MS17-010), però els experts encara desconeixen el focus de la infecció. Vicente Díaz, investigador de seguretat a Kaspersky, creu que un arxiu adjunt en un correu podria ser una de les portes d'entrada del ransomware. "Desconeixem encara com aconsegueixen infectar la primera màquina al cent per cent, però crec que Telefónica ha adoptat mesures molt dràstiques que han ajudat al fet que es creï un estat de pànic general a totes les empreses espanyoles", diu. "Ens havíem oblidat d'aquests atacs cuc i crec que la seva propagació estarà sorprenent fins i tot els seus creadors".

El responsable de Big Data i Innovació de Telefónica, Chema Alonso, ha confirmat aquest dissabte la hipòtesi de Díaz a través del seu blog, i ha aclarit que el virus s'ha distribuït a través de correus enviats de forma massiva. Alonso ha assenyalat també que els equips infectats a l'empresa "estan controlats i estan sent restaurats".

Aquest tipus de crims informàtics anirà en augment, ja que "és un atac de baix risc i gran rendibilitat", assenyala Hickey. Més encara amb l'auge de l'Internet de les Coses, els equips dels quals són molt més fàcils de comprometre, ja que ni les empreses els tenen en compte ni s'actualitzen a temps. L'octubre passat, els serveis dels grans webs van caure davant un atac de denegació de servei massiu perpetrat per un exèrcit de càmeres IP. "Avui ha passat amb la xarxa de Telefónica. En un futur poden ser els semàfors d'una ciutat i posar en risc moltes vides", assenyala Díaz.

Hospitals i empreses en mans de cibercriminals

El segrest dels hospitals del Regne Unit sorprèn per la gravetat de les seves possibles conseqüències, no per la seguretat dels seus sistemes. Els seus equips són màquines amb el sistema operatiu Windows XP, una versió que va ser publicada fa més de 15 anys i que no rep ni les actualitzacions més bàsiques de seguretat.

"Ha caigut tot. No hi ha resultats d'anàlisis de sang, ni radiografies, ni sang d'un grup sanguini específic", va escriure aquest divendres un doctor d'un dels hospitals afectats a Londres. "No podem realitzar cap tractament que no sigui qüestió de vida o mort. Morirà gent per això".

Personal sanitari de diversos hospitals d'Espanya van confirmar a EL PAÍS que s'ha treballat amb normalitat. La majoria no tenia coneixement de l'atac fins a ser consultats. “Hem treballat amb normalitat i no se'ns ha alertat de cap possible perill en fer ús dels equips informàtics”, diu José Manuel Olmos, gastroenteròleg a l'Hospital Universitari Marquès de Valdecilla, a Santander. “Les dades dels nostres pacients també estan digitalitzades, però els nostres ordinadors funcionen amb Windows 7”.

Per què les empreses no van actualitzar a temps?

Microsoft va fer els deures en publicar aviat la solució de seguretat que solucionava la vulnerabilitat en el seu protocol per compartir en xarxa. El culpable mai és la víctima, però no pot obviar-se la poca cura que posen les empreses i organitzacions que tracten amb informació molt important en els seus sistemes de seguretat informàtica.

"Fins i tot les organitzacions amb grans pressupostos en seguretat com Telefónica poden fallar en coses bàsiques com actualitzar freqüentment els seus equips", diu Scott Helme, un consultor de seguretat informàtica independent. "Aplicar una actualització en desenes de milers d'equips pot portar temps perquè hi ha molts factors a tenir en compte. Però la solució es va publicar al març".

Tu suscripción se está usando en otro dispositivo

¿Quieres añadir otro usuario a tu suscripción?

Si continúas leyendo en este dispositivo, no se podrá leer en el otro.

FlechaTu suscripción se está usando en otro dispositivo y solo puedes acceder a EL PAÍS desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripción a la modalidad Premium, así podrás añadir otro usuario. Cada uno accederá con su propia cuenta de email, lo que os permitirá personalizar vuestra experiencia en EL PAÍS.

¿Tienes una suscripción de empresa? Accede aquí para contratar más cuentas.

En el caso de no saber quién está usando tu cuenta, te recomendamos cambiar tu contraseña aquí.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrará en tu dispositivo y en el de la otra persona que está usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aquí los términos y condiciones de la suscripción digital.