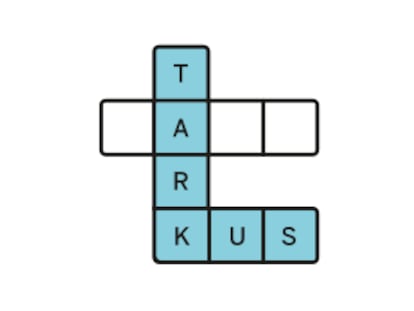

Siete pasos para un análisis informático

David Barroso asegura que es muy importante "documentar todas las acciones que han realizado los técnicos de seguridad y los resultados que han obtenido porque de esa documentación dependerá su fiabilidad y validez ante terceros". El experto en análisis forense de S21sec explica los siete pasos ante un caso real de robo de información interna dentro de una empresa:

Toma de contacto. Conversación con los relacionados en el caso, con el objetivo de tener una idea clara de lo que ha ocurrido y planear la investigación. En este caso se sospechaba de un empleado que había accedido a una máquina de otro empleado para sustraer un documento.

Copia del disco duro. Acompañado del representante de los trabajadores y de los directores, se requisa el ordenador del sospechoso para, delante de todos, realizar una copia íntegra, bit a bit, del disco duro. Esta copia servirá para la investigación, y el ordenador requisado será guardado para su custodia en la caja fuerte de la empresa. Si se dispone de otros medios de almacenamiento externo, como CD o discos USB, se requisan también para su posterior análisis.

Análisis del disco duro. Se buscan indicios de virus, troyanos o gusanos, así como herramientas de ataque, con la idea de realizar una foto del ordenador y saber para qué se usa realmente, así como el nivel del usuario. A continuación se localiza y analiza la información que ha sido borrada. Seguidamente, se realiza una escala temporal lo más exacta y detallada posible. Es decir, conociendo aproximadamente la fecha del suceso, se reconstruye el escenario segundo a segundo: acceso a ficheros, creación o borrado de ficheros, ejecución de comandos, accesos a páginas de Internet, etcétera. Como se trata de un robo de información confidencial, se busca en todo el disco, tanto en archivos existentes, como en archivos borrados y espacio no utilizado.

Análisis de logs. Revisión y análisis de todos los logs o huellas de actividad, de la máquina y de todos los elementos relacionados, tales como cortafuegos, IDS, impresoras y servidores.

Cadena de custodia. Una vez que hemos obtenido las pruebas, es fundamental documentarlas y mantener lo que se denomina cadena de custodia, que garantiza el origen de las pruebas, imprescindible si hay juicio.

Presentación de resultados.

Acciones legales si fuera necesario.