Así es el ciberataque que mantiene totalmente paralizada a Garmin

Los 'hackers' piden 8,5 millones de euros por detener el secuestro de datos que afecta desde el jueves a la plataforma de control del ejercicio y posicionamiento por GPS

El jueves pasado comenzaron las sospechas. La aplicación Garmin Connect, de posicionamiento por GPS cuyo uso más popular es controlar el ejercicio físico y compartirlo con otros servicios y dispositivos, dejó de funcionar en todo el mundo. Horas más tarde, ni cuentas de correo ni ordenadores personales ni servidores de la compañía mostraban actividad alguna. Tampoco los servicios de aviación, llamados flyGarmin, o Garmin Explore. La parálisis alcanzó tal nivel que hasta las fábricas de Taiwán cerraron las líneas de producción más de 48 horas. “Acceder a la red de operaciones es muy complicado. Es lo que más alejado está de los sistemas internos. Están totalmente hundidos”, asegura Óscar Lage, experto en ciberseguridad de Tecnalia.

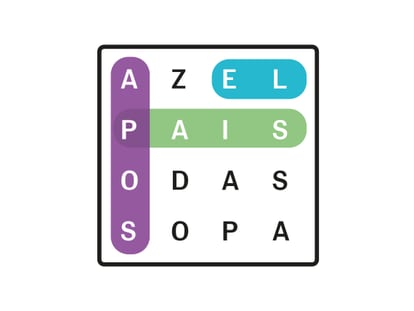

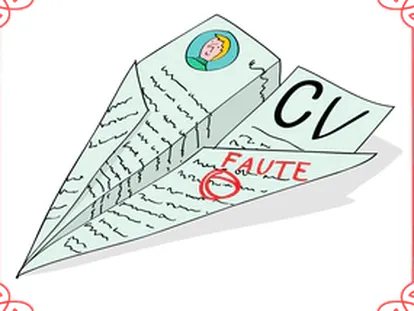

Lo que aparentaba la típica caída del sistema, común hasta cierto punto en toda empresa tecnológica, ha derivado en un ataque de ransomware, bautizado como WastedLocker. Se trata de un programa que restringe el acceso a determinadas partes o archivos del sistema y pide un rescate a cambio de levantar esta restricción. Aunque no existe un comunicado oficial, diferentes fuentes aseguran que la cantidad pedida por los atacantes superaría los 8,5 millones de euros. “Si exigen ese dinero es porque existen muchas posibilidades de que terminen pagando. Es un modelo nuevo de ransomware, pero da la impresión de que buscan más el dinero que publicar o vender la información que tengan”, sostiene Alfredo Reino, experto en ciberseguridad.

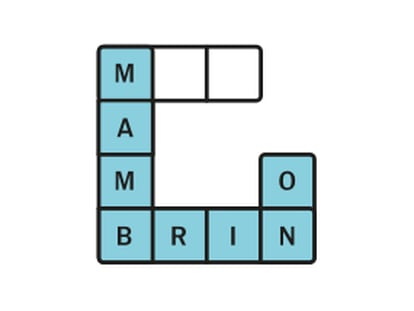

Para que nadie tuviera dudas de que estaba perfectamente planeado, los hackers se han encargado de dejarlo claro. Los archivos encriptados se llaman Garminwasted y el mensaje que aparece nada más abrirlos es el siguiente: “Garmin, tu red está encriptada ahora mismo. Para conocer el valor de tus datos escribe a esta dirección de email”. Hecho a medida, lo que dificulta que los sistemas de ciberseguridad, como los de firmas, de comportamiento y antivirus, detecten su presencia. La propagación por toda la organización ha sido muy efectiva. Que después de 96 horas no haya la más mínima muestra de reactivación no es nada halagüeño.

Garmin, que el año pasado facturó 3.230 millones de euros y vendió unos 15 millones de dispositivos, de acuerdo con sus datos oficiales, simplemente se ha limitado a tuitear que trabaja en resolver la situación lo antes posible, así como un enlace a una web donde resolver ciertas preguntas. En esta página garantiza que los datos, como de pagos o personales, no han sido vulnerados. También asegura que toda la información recopilada por los dispositivos durante estos días permanece grabada y podrá sincronizarse cuando resuelva el ataque.

We are currently experiencing an outage that affects Garmin Connect, and as a result, the Garmin Connect website and mobile app are down at this time. (1/2)

— Garmin (@Garmin) July 23, 2020

Cuanto más se alargue el parón, más dudas surgirán internamente acerca de si pagar o no el rescate. Más aún con una pandemia mundial que ha ralentizado por completo su negocio. Según un estudio de IBM, un 25% de altos ejecutivos estaría dispuesto a abonar entre 20.000 y 50.000 dólares para tener acceso a los archivos encriptados. En este caso se trata de millones. “Oficialmente se dice que no hay que pagar, porque no tienes garantías de que los criminales cumplan con su palabra. Tampoco queremos validar un modelo de negocio criminal”, añade Reino. Incluso cabe la posibilidad de que ni existan claves de descifrado. No sería la primera vez que un ransomware secuestra la información y resulta imposible liberarla.

We want to extend our sincerest apology for the inconvenience the outage has caused for our customers. We hope this FAQ answers some of the questions you have: https://t.co/e3lgtpZ1Ci

— Garmin (@Garmin) July 25, 2020

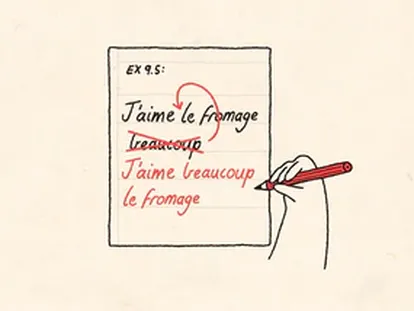

La combinación perfecta

Estos ataques son más sencillos de lo que esconde el glamour del anglicismo. Basta con cambiar dos o tres líneas de código para dañar a cualquier organización a través de sus puntos más vulnerables. En Garmin ha sido Taiwán, donde cuenta con su filial más importante. Para restarle más glamour, Lage está convencido de que la ingeniería social ha sido la puerta de acceso más probable. La combinación de covid, vacaciones de verano y cierto descontrol en el personal ha sido el cóctel perfecto. “Es la forma más sencilla de atacarte, un buen momento para los cibercriminales. Dices que ahora llevas el mantenimiento de los sistemas, te ganas la confianza de alguien de dentro y te facilita las credenciales”.

Tantos interrogantes permanecen encima de la mesa que hasta la autoría está en el aire. Ninguna firma ha aparecido en los archivos o en los mensajes. Algunas fuentes señalan a Evil Corp, un potente grupo cibercriminal ruso cuya actividad comenzó en 2007. La razón es la similitud entre WastedLocker con otros dos malware y ransomware desarrollados exclusivamente por esta organización: Dridex y BitPaymer. Sus objetivos eran principalmente entidades bancarias. En diciembre del año pasado, el Departamento del Tesoro estadounidense cuantificó en más de 85 millones de euros el daño financiero causado por estos hackers.

Detrás de Evil Corp están nombres tan relevantes como Maksim Yakubets e Igor Turashev, condenados por la justicia de Estados Unidos y en busca y captura. Como explica Reino, son personas más que conocidas en el mundillo de los ciberdelitos. Su vida ha estado vinculada tanto a este grupo criminal como al servicio de inteligencia militar del ejército ruso —conocido como Gru— y al Servicio Federal de Seguridad de Rusia (FSB). “Es gente que trabaja indirectamente para el Estado, luego van al cibercrimen y así hasta el final. Como una puerta giratoria”.

Garmin compite contra el reloj por salir de la parálisis. El caos persiste, a expensas de conocer el alcance completo del virus. En ciberseguridad los expertos coinciden en que los daños se valoran en cada segundo que el ransomware habita en la empresa; y aquí el desastre se mide ya por días para una organización que también vive de la navegación aérea y marítima, no solo de los típicos relojes que analizan nuestras carreras. “Espero que los sistemas de backup estén lo más alejados posible de los ficheros infectados porque, en caso contrario, el destrozo sería más que importante. Si llega hasta allí, complicado que recupere la actividad”, concluye Lage.